Главная > Статистика

|

Мы протестировали 450 000 потенциально уязвимых web-ресурсов в 17 странах мира. Критические SQL-уязвимости обнаружены в более чем 165 тысячах доменов.

С помощью этих SQL-уязвимостей злоумышленник может получить доступ к любой информации из базы данных web-ресурса.

|

Карта уязвимых ресурсов (сканирование по стандартам SFO и SSO)

|

|

|

Статистика

|

37% от общего числа просканированных в рамках исследования web-ресурсов имеют как минимум одну sql-инъекцию и база данных такого ресурса может быть полностью скомпрометирована автоматическими средствами. Такие выводы содержатся в исследовании компании ISAWT о природе SQL-уязвимостей за 2016 год, сжатый фрагмент которого будет опубликован далее. В рамках исследования были просканированы 450 000 web-ресурсов в 17 национальных доменных зонах. Сканирование проводилось методом черного ящика по принятым в ISAWT стандартам SFO и SSO без попыток эксплуатации выявленных SQL-уязвимостей. В исследовании был задействован многопоточный модульный сканер Seсurity-Scan и дополнительный модуль ISAnalyzer для обработки результатов сканирования. Для исследования были выбраны как крупнейшие в мире национальные доменные зоны, так и весьма небольшие. Самые популярные открытые доменные зоны .com, .net, .org, .biz в исследовании не участвовали, т.к. определить национальную принадлежность зарегистрированных в них ресурсов не представляется возможным. |

В ISAWT принято несколько стандартов сканирования: SFO (scanning the first order) - сканирование первого порядка производится для сбора статистических данных сплошным покрытием или по задаваемым географическим зонам. БЕЗ проникновения в структуру веб-ресурса и БЕЗ какого-либо изменения его работы. Результат - список потенциально уязвимых web-ресурсов. SSO (scan second order) - сканирование второго порядка производится для изучения статистики конкретных уязвимостей в пределах базы потенциально уязвимых доменов, выявленных на стадии SFO. БЕЗ какого-либо изменения работы веб-ресурса. Результат - список web-ресурсов с критическими уязвимостями. FS (full scan) - полное сканирование кода конкретного web-ресурса по всему набору уязвимостей, но БЕЗ какого-либо нарушения его работы. Результат - список уязвимостей в конкретном web-ресурсе для дальнейшего анализа их критичности и разработки стратегии защиты. |

|

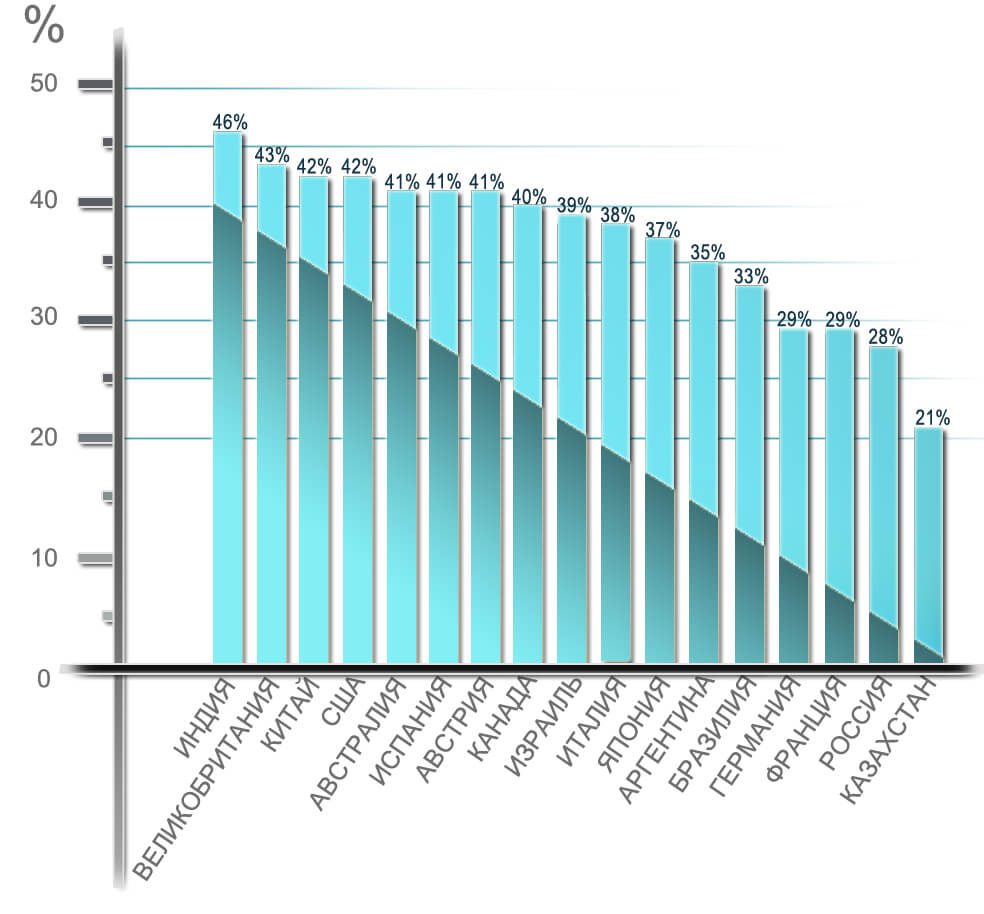

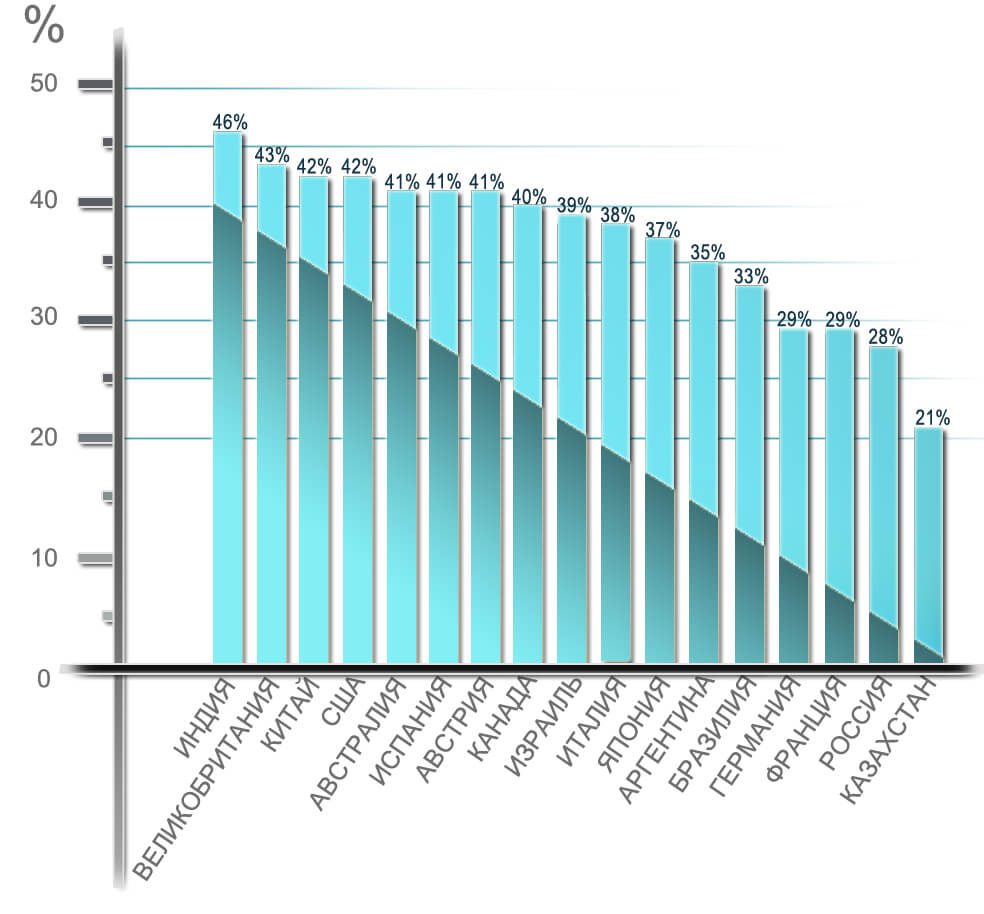

Самые беззаботные программисты живут в Индии Лидеры по количеству SQL-уязвимых web-ресурсов от числа проверенных - Индия, Великобритания, Китай, США и Австралия. Крупнейшие и богатейшие страны мира, где интернет развит на порядок выше, чем в той же России оказались в аутсайдерах по степени защищенности от SQL-инъекций. По-видимому, самые расслабленные программисты живут в Индии, а самые осторожные в рейтинге из 17 проверенных стран живут в Бразилии, Германии, Франции, России и Казахстане. Развитие интернета в Казахстане идет гораздо медленнее, чем во всех 17 странах, выбранных для сканирования. Как же Казахстан мог оказаться в лидерах по надежности защиты от SQL-инъекций? Показатели объема интернет трафика во много раз ниже показателей соседней России или Израиля, который по количеству доменов ближе всего к Казахстану из представленных 17 государств. Но, тем не менее, процентное соотношение SQL-уязвимых ресурсов от числа проверенных значительно ниже (21% против 39%), чем у того же Израиля. |

Рис 1. Количество SQL-уязвимых ресурсов от числа проверенных |

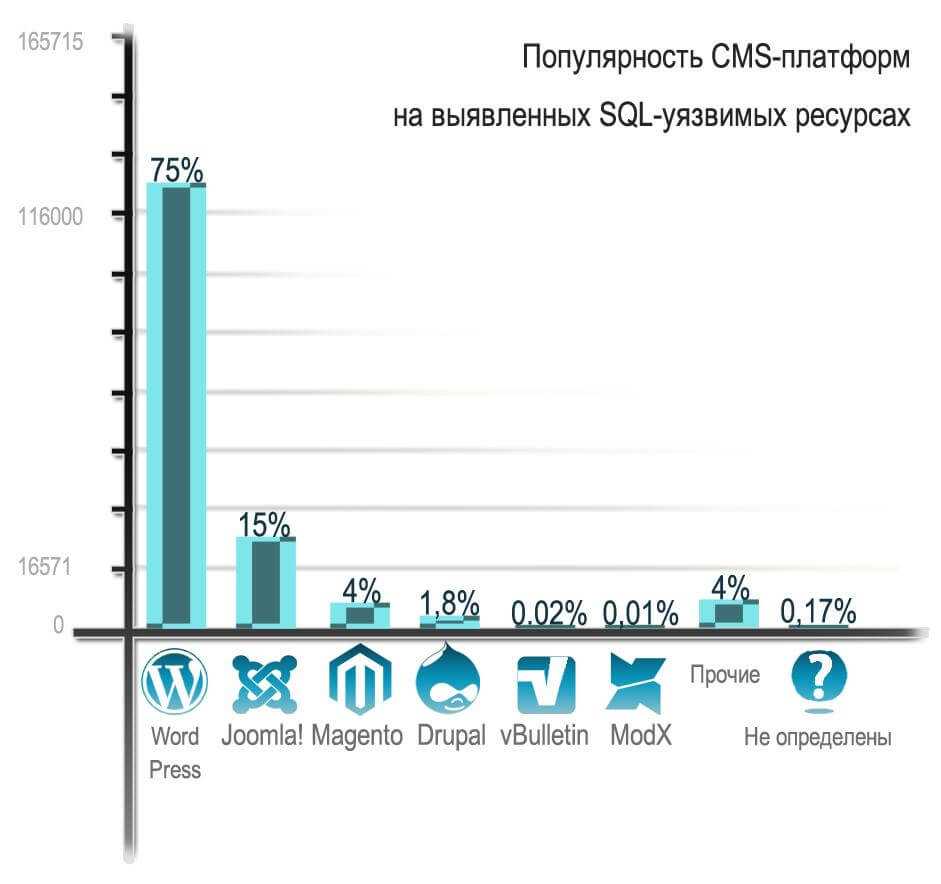

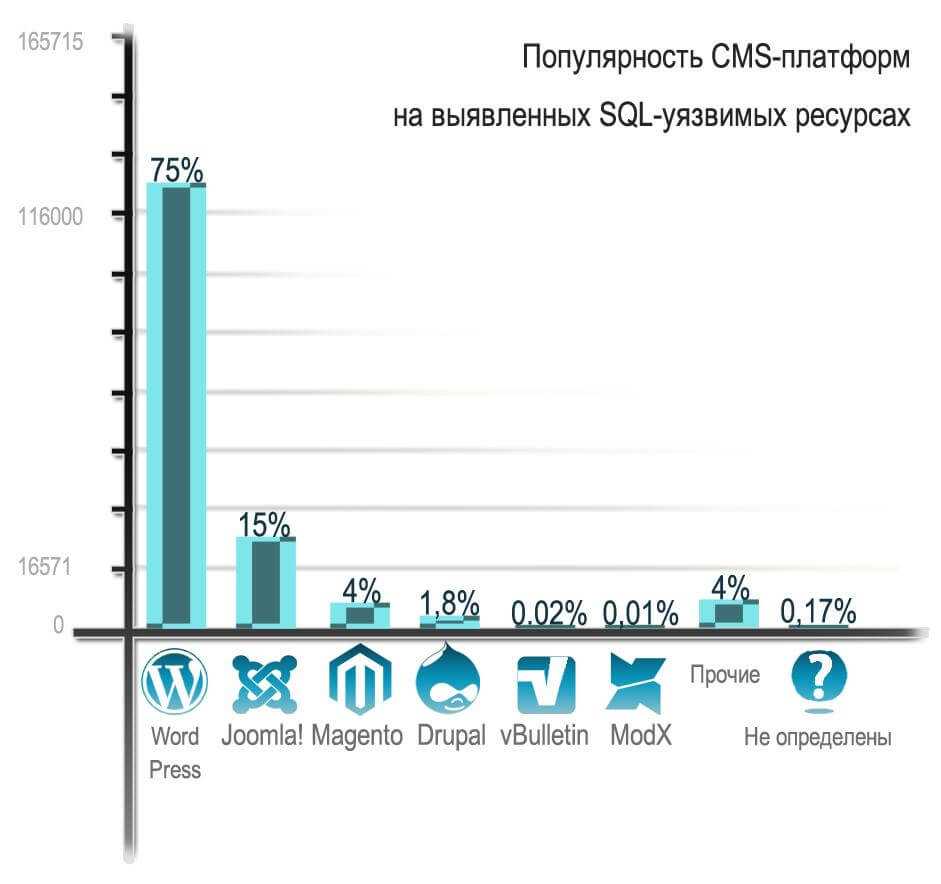

Рис 2. CMS-платформы SQl-уязвимых ресурсов |

Доля российских интернет ресурсов в доменной зоне .KZ значительно превышает долю национальных. Разработчиками таких ресурсов зачастую выступают российские фирмы или аутсорсеры из России и Украины. Этим и объясняется столь высокий показатель защищенности web-ресурсов в зоне .KZ при довольно низких показателях развития национального интернета в стране. В отличие от Казахстана Германия является недосягаемым гигантом по количеству зарегистрированных доменов и интернет трафика в своей национальной зоне среди отобранных для сканирования стран, но также имеет довольно высокие показатели защищенности web-ресурсов от SQL-инъекций. Таким образом, результаты сканирования наглядно демонстрируют независимость показателей защищенности web-ресурсов от уровня развитости интернета в стране или объемов интернет трафика. |

|

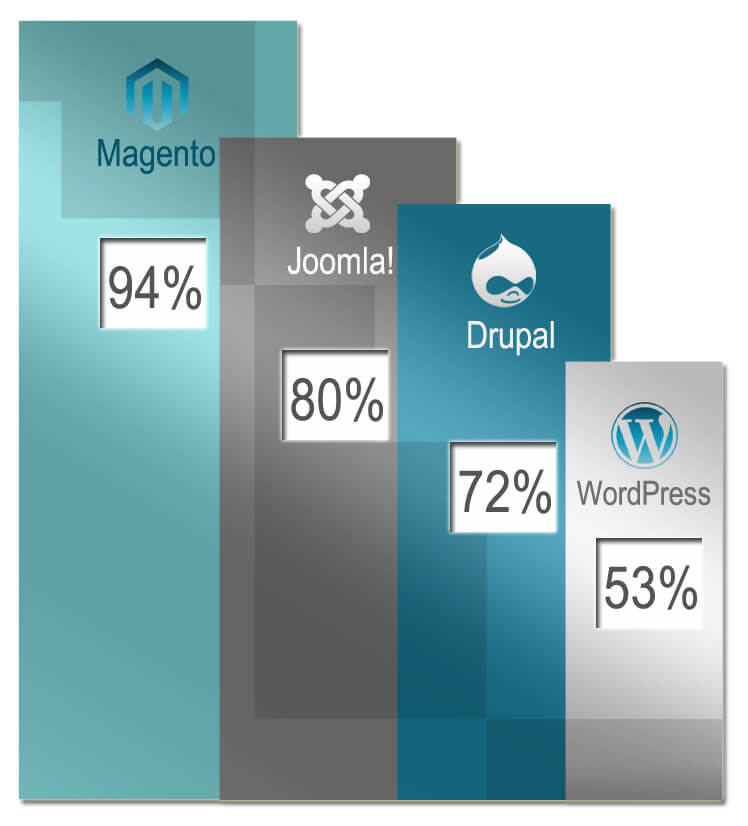

WordPress первый во всем Самые популярные CMS платформы WordPress, Joomla! и Magento оказались и самыми урожайными на SQL-уязвимости, но это не говорит о том, что они менее защищены, а лишь о том, что они распространены более всех остальных. WordPress является безоговорочным лидером среди используемых CMS платформ. 75% всех обнаруженных в рамках исследования SQL-уязвимых web-ресурсов написаны на этой платформе. WordPress практически монополист, поэтому и показатели уязвимости ресурсов самые высокие с многократным отрывом от ближайших конкурентов. Немного про обновЛЕНИя Наверняка большинству пользователей интернета и компьютера в частности порядком надоедает постоянно обновлять то или иное ПО, особенно если все уже настроено и исправно работает. В случае с CMS платформами лень может сыграть злую шутку. Доля web-ресурсов с критическими SQL-уязвимостями, которые работают на устаревшем ПО впечатляет своими масштабами. Самый низкий показатель из самых распространенных CMS платформ составляет более 50%! |

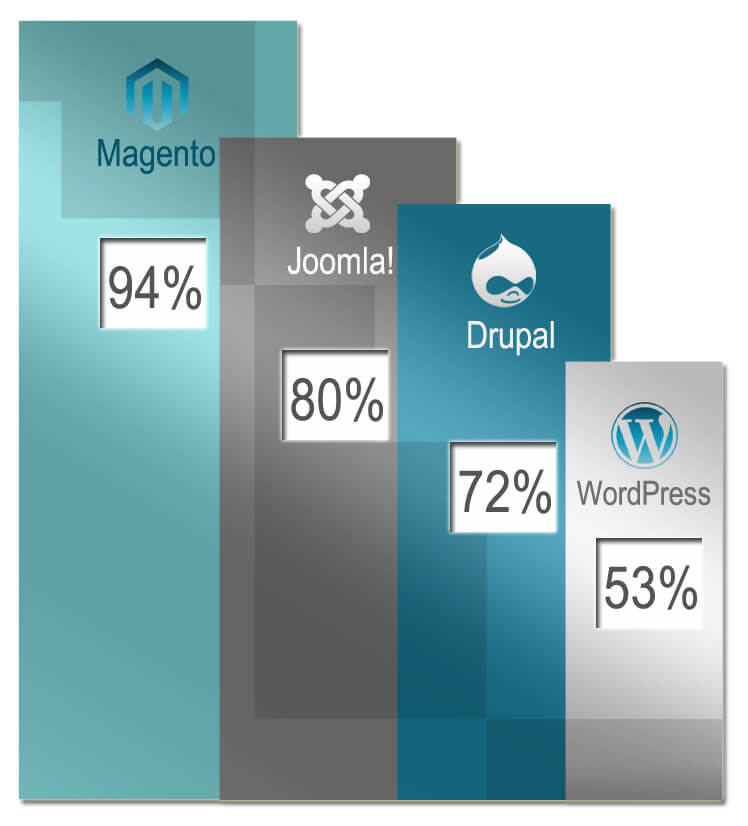

Рис 3. Процент устаревшего CMS ПО на SQL-уязвимых ресурсах |

Рис 4. Количество уязвимостей на 1 ресурс |

94% из обнаруженных SQL-уязвимых ресурсов на платформе Magento работают на устаревшем ПО, против 53% самой распространенной платформы WordPress. Разработчикам Magento стоило бы активнее продвигать практику обновлений среди своих адептов. Админы тоже люди, но недостачно эффективное администрирование систем как раз и приводит к таким примечательным результатам. Качественный разбор Характер обнаруженных SQL-уязвимостей позволяет утверждать, что каждый из 165 тыс. web-ресурсов, содержащих эти уязвимости, может быть успешно атакован в автоматическом режиме. 19% ресурсов из 165 тыс. имели 2 и более SQL-уязвимости. |

Ошибки в программировании и администрировании стоят на первом месте по степени критического воздействия на общую систему безопасности web-ресурсов. Для предотвращения любых попыток внешних атак необходимо как минимум уметь не только создавать ресурсы, но и знать, как они могут быть разрушены. Мыслить как преступник и быть на шаг впереди него в вопросе обороны – единственный надежный способ защиты.

Подведем итог

Таким образом, главными причинами, влияющими на восприимчивость web-ресурсов к SQL-инъекциям, являются: ошибки в разработке систем, а также устаревшее ПО, уязвимые расширения и недостаточно эффективное администрирование систем. Поэтому, для защиты от несанкционированного проникновения к вашим базам данных необходим комплекс мер по обеспечению информационной безопасности: от инструктирования персонала и ликвидации компьютерной безграмотности, до разработки стратегии защиты и установки специализированного ПО.

Подведем итог

Таким образом, главными причинами, влияющими на восприимчивость web-ресурсов к SQL-инъекциям, являются: ошибки в разработке систем, а также устаревшее ПО, уязвимые расширения и недостаточно эффективное администрирование систем. Поэтому, для защиты от несанкционированного проникновения к вашим базам данных необходим комплекс мер по обеспечению информационной безопасности: от инструктирования персонала и ликвидации компьютерной безграмотности, до разработки стратегии защиты и установки специализированного ПО.

|

37% от общего числа просканированных в рамках исследования web-ресурсов имеют как минимум одну sql-инъекцию и база данных такого ресурса может быть полностью скомпрометирована автоматическими средствами. Такие выводы содержатся в исследовании компании ISAWT о природе SQL-уязвимостей за 2016 год, сжатый фрагмент которого будет опубликован далее. В рамках исследования были просканированы 450 000 web-ресурсов в 17 национальных доменных зонах. Сканирование проводилось методом черного ящика по принятым в ISAWT стандартам SFO и SSO без попыток эксплуатации выявленных SQL-уязвимостей. В исследовании был задействован модульный сканер Seсurity-Scan и дополнительный модуль ISAnalyzer для обработки результатов сканирования. Для исследования были выбраны как крупнейшие в мире национальные доменные зоны, так и весьма небольшие. Самые популярные открытые доменные зоны .com, .net, .org, .biz в исследовании не участвовали. |

|

В ISAWT принято несколько стандартов сканирования: SFO (scanning the first order) - сканирование первого порядка производится для сбора статистических данных сплошным покрытием или по задаваемым географическим зонам. БЕЗ проникновения в структуру веб-ресурса и БЕЗ какого-либо изменения его работы. Результат - список потенциально уязвимых web-ресурсов. SSO (scan second order) - сканирование второго порядка производится для изучения статистики конкретных уязвимостей в пределах базы потенциально уязвимых доменов, выявленных на стадии SFO. БЕЗ какого-либо изменения работы веб-ресурса. Результат - список web-ресурсов с критическими уязвимостями. FS (full scan) - полное сканирование производится с конкретным web-ресурсом по всему набору уязвимостей. Характеризуется попытками проникновения в структуру web-ресурса, но БЕЗ какого-либо нарушения его работы. Результат - список уязвимостей в конкретном web-ресурсе для дальнейшего анализа их критичности и разработки стратегии защиты. |

|

Самые беззаботные программисты живут в Индии Лидеры по количеству SQL-уязвимых web-ресурсов от числа проверенных - Индия, Великобритания, Китай, США и Австралия. Крупнейшие и богатейшие страны мира, где интернет развит на порядок выше, чем в той же России оказались в аутсайдерах по степени защищенности от SQL-инъекций. По-видимому, самые расслабленные программисты живут в Индии, а самые осторожные в рейтинге из 17 проверенных стран живут в Бразилии, Германии, Франции, России и Казахстане. Развитие интернета в Казахстане идет гораздо медленнее, чем во всех 17 странах, выбранных для сканирования. Как же Казахстан мог оказаться в лидерах по надежности защиты от SQL-инъекций? Показатели объема интернет трафика во много раз ниже показателей соседней России или Израиля, который по количеству доменов ближе всего к Казахстану из представленных 17 государств. Но, тем не менее, процентное соотношение SQL-уязвимых ресурсов от числа проверенных значительно ниже (21% против 39%), чем у того же Израиля. Доля российских интернет ресурсов в доменной зоне .KZ значительно превышает долю национальных. Разработчиками таких ресурсов зачастую выступают российские фирмы или аутсорсеры из России и Украины. Этим и объясняется столь высокий показатель защищенности web-ресурсов в зоне .KZ при довольно низких показателях развития национального интернета в стране. В отличие от Казахстана Германия является недосягаемым гигантом по количеству зарегистрированных доменов и интернет трафика в своей национальной зоне среди отобранных для сканирования стран, но также имеет довольно высокие показатели защищенности web-ресурсов от SQL-инъекций. Таким образом, результаты сканирования наглядно демонстрируют независимость показателей защищенности web-ресурсов от уровня развитости интернета в стране или объемов интернет трафика. |

Рис 1. Количество SQL-уязвимых ресурсов от числа проверенных |

|

WordPress первый во всем Самые популярные CMS платформы WordPress, Joomla! и Magento оказались и самыми урожайными на SQL-уязвимости, но это не говорит о том, что они менее защищены, а лишь о том, что они распространены более всех остальных. WordPress является безоговорочным лидером среди используемых CMS платформ. 75% всех обнаруженных в рамках исследования SQL-уязвимых web-ресурсов написаны на этой платформе. WordPress практически монополист, поэтому и показатели уязвимости ресурсов самые высокие с многократным отрывом от ближайших конкурентов. |

Рис 2. CMS-платформы SQl-уязвимых ресурсов |

|

Немного про обновЛЕНИя Наверняка большинству пользователей интернета и компьютера в частности порядком надоедает постоянно обновлять то или иное ПО, особенно если все уже настроено и исправно работает. В случае с CMS платформами лень может сыграть злую шутку. Доля web-ресурсов с критическими SQL-уязвимостями, которые работают на устаревшем ПО впечатляет своими масштабами. Самый низкий показатель из самых распространенных CMS платформ составляет более 50%! 94% из обнаруженных SQL-уязвимых ресурсов на платформе Magento работают на устаревшем ПО, против 53% самой распространенной платформы WordPress. Разработчикам Magento стоило бы активнее продвигать практику обновлений среди своих адептов. Админы тоже люди, но недостачно эффективное администрирование систем как раз и приводит к таким примечательным результатам |

Рис 3. Процент устаревшего CMS ПО на SQL-уязвимых ресурсах |

|

Качественный разбор Характер обнаруженных SQL-уязвимостей позволяет утверждать, что каждый из 165 тыс. web-ресурсов, содержащих эти уязвимости, может быть успешно атакован в автоматическом режиме. 19% ресурсов из 165 тыс. имели 2 и более SQL-уязвимости. Ошибки в программировании и администрировании стоят на первом месте по степени критического воздействия на общую систему безопасности web-ресурсов. Для предотвращения любых попыток внешних атак необходимо как минимум уметь не только создавать ресурсы, но и знать, как они могут быть разрушены. Мыслить как преступник и быть на шаг впереди него в вопросе обороны – единственный надежный способ защиты. |

Рис 4. Количество уязвимостей на 1 ресурс |

|

Подведем итог Таким образом, главными причинами, влияющими на восприимчивость web-ресурсов к SQL-инъекциям, являются: ошибки в разработке систем, а также устаревшее ПО, уязвимые расширения и недостаточно эффективное администрирование систем. Поэтому, для защиты от несанкционированного проникновения к вашим базам данных необходим комплекс мер по обеспечению информационной безопасности: от инструктирования персонала и ликвидации компьютерной безграмотности, до разработки стратегии защиты и установки специализированного ПО. |